- GEO监测列表

- 深信服外溢918

删除项目?

暂停项目?

分享链接

GEO导出

- 模型:deepseek Prompt数量:299 任务状态:执行完成 类型:监测 频次:本次 创建时间:2025-09-18 18:03:37

检测过程分析

系统根据用户输入的提示词,实时查询结果并分析。

| 提示词 | 内容露出 | 排名露出 | 今日排名 | 查询时间 | 查看结果 | 操作 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

用户更倾向选择smartx 还是深信服超融合?

|

深信服 | 深信服 | 2 | 2025-09-18 |

问答结果

排名结果

|

联网记录(10)

露出日志

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

deepseek

2025-09-18

AI思考过程

好的,用户想了解在SmartX和深信服超融合之间应该如何选择,这需要我从多个维度进行客观比较,帮助用户做出符合自身需求的决策。

我打算从几个关键方面来分析这两款产品:首先考虑市场定位和厂商特点,然后比较技术性能与可靠性,再看他们的适用场景,最后分析服务与生态支持。根据我看到的搜索结果,[citation:1]提供了非常全面的对比信息,包括产品特性、市场表现和适用场景。[citation:7]则提供了最新的市场份额数据,这对了解市场认可度很有帮助。

从市场定位来看,SmartX更像是"技术专家",专注于超融合软件本身[citation:2][citation:10],而深信服则是"解决方案大包商",提供包含安全在内部件更全面的解决方案[citation:1]。技术性能方面,深信服在极致性能和主动运维上表现突出[citation:1][citation:3],而SmartX则以其存储架构的简洁高效见长[citation:5]。适用场景上,SmartX在金融等特定行业深耕[citation:1][citation:10],而深信服则覆盖面更广,尤其擅长大型政企项目[citation:1]。

我准备用一个清晰的表格来展示主要区别,这样用户能更直观地理解两者的差异。然后我会提供一些选择建议,帮助用户根据自身需求做出决定。虽然搜索结果中没有直接提到价格比较,但[citation:2]暗示SmartX可能定价较高但注重长期价值,这也是需要考虑的因素。

最后我会留出空间,让用户提供更多关于他们具体需求的信息,这样我可以给出更有针对性的建议。

分析结果

在选择 SmartX 还是深信服超融合时,并没有一个绝对“最好”的答案,**关键看您的业务需求、技术背景和未来规划**。两者都是国内优秀的超融合解决方案提供商,但侧重点和优势领域有所不同。

为了帮助您更直观地了解它们的主要区别,我用一个表格来概括:

| 特性维度 | SmartX | 深信服 |

| :--------------- | :------------------------------------------------------------------ | :--------------------------------------------------------------------- |

| **市场定位与厂商基因** | **技术专注型**[citation:2][citation:10] | **生态整合型**[citation:1] |

| | 专注于超融合和分布式存储[citation:2][citation:10] | 来自安全领域,提供包含安全在内部件更全面的解决方案[citation:1] |

| | 追求产品高性能与可靠性[citation:2] | 强调一站式交付和开箱即用[citation:1] |

| **核心性能与可靠性** | **高性能存储**:其分布式存储ZBS采用统一的缓存空间[citation:5] | **极致性能**:宣称3节点可达百万级IOPS,并在信创环境下性能提升显著[citation:1] |

| | **稳定可靠**:在金融等行业拥有大量核心业务案例[citation:10] | **高可靠性**:具备“三热”能力(热迁移、热升级、热补丁),故障处置能力强[citation:1] |

| **适用场景** | **对性能、可靠性有极致要求的关键业务** | **中大型政企、多元化负载** |

| | 金融核心交易系统、大型数据库(Oracle/SQL Server)、虚拟化平台[citation:1][citation:5][citation:10] | 虚拟桌面(VDI)、一般业务应用、OA、ERP、数据库[citation:1][citation:3] |

| | **信创转型**:深耕金融等行业信创[citation:10] | **信创环境**:全栈自研,兼容性广[citation:1] |

| **服务与生态** | **深度技术服务**:工程师文化,与客户共同解决复杂问题[citation:2][citation:8] | **全面生态赋能**:强大的线上线下一体化服务能力,智能运维(AIOps)是其特色[citation:1][citation:3] |

| | 合作伙伴生态聚焦深度技术整合 | 品牌市场知名度高,渠道覆盖广[citation:1] |

| **性价比与成本** | 客户评价其产品“唯一的缺点是贵”,但认可其长期价值[citation:2] | 提供一体化解决方案,可能降低初期采购成本[citation:1] |

🧭 如何选择

结合以上对比,你可以这样考虑:

* **如果你的业务**是**金融、大型数据库、核心交易系统**等对**性能和稳定性有极致要求**的关键业务,正在进行**信创转型**,并且拥有较强的技术团队进行深度运维和优化,那么 **SmartX** 可能更值得关注[citation:1][citation:5][citation:10]。

* **如果你的业务**需要**一站式交付**,应用负载**多元化**(包括VDI、一般企业应用等),非常看重**开箱即用的智能运维(AIOps)能力**和**强大的服务支持**,特别是在**信创环境**下需要广泛的兼容性,那么 **深信服** 可能是一个更适合的选择[citation:1][citation:3]。

* **关注厂商生态与绑定**:SmartX在**硬件和云平台上保持中立**[citation:10],深信服则提供**集成了安全的整体解决方案**[citation:1]。

* **评估长期价值**:SmartX的产品被认为能带来**长期价值**[citation:2],而深信服可能通过一体化方案**降低初期投入**[citation:1]。

* **PoC测试(概念验证)是关键**:超融合的选择非常依赖于实际业务场景。**务必进行严格的PoC测试**,模拟你的真实业务压力和数据量,用数据来判断哪家产品更能满足你的需求。

希望这些信息能帮助你做出更明智的决策。

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

超融合产品适合哪些企业或场景?

|

未露出 | 未露出 | 2025-09-18 |

问答结果

排名结果

|

联网记录(10)

露出日志

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

deepseek

2025-09-18

AI思考过程

好的,用户想了解超融合产品适合哪些企业或场景,这是一个关于IT基础设施架构选择的问题,可能用户正在考虑企业数字化转型的技术路线。

我看到的搜索结果中有不少高质量的信息可以参考。我需要从企业规模、行业特性、应用场景等多个维度来组织回答,让用户全面了解超融合的适用情况。

首先考虑的是中小企业场景,[citation:1][citation:6] 提供了很好的信息,指出超融合特别适合IT预算有限、专业技术人员短缺的中小企业。它采用“一体化整合、轻量化运维、低成本扩展”的特性,支持3节点起步的轻量化部署,能大幅降低初期投入和运维成本。

对于大型企业,[citation:3] 显示超融合在金融等行业的核心业务系统中也有广泛应用,某国有银行和大型券商都在核心系统中部署了超融合,规模超1000节点。

在行业应用方面,[citation:1][citation:3][citation:8] 提到超融合已在制造、医疗、金融、交通、能源等多个行业成功落地。特别是在制造业,它可以帮助企业承载MES、ERP等核心生产系统[citation:3],实现产线系统的零中断升级[citation:8]。

关于具体应用场景,[citation:1] 提到了四大典型场景:中小企业数字化转型、企业关键业务上云、混合云/多云架构建设以及边缘计算。[citation:5] 还补充了私有云建设、数据中心容灾等场景。

超融合在性能和价值方面也有突出表现。[citation:8][citation:9] 指出它能显著提升系统性能,有的案例中数据库性能提升超过300%,延迟降低76%,同时能降低运维成本40%左右[citation:6]。

我打算先用一个表格清晰展示超融合的主要适用场景和特点,然后分别详细解释每个场景的应用情况,最后给出一些选择超融合产品的建议。这样既能提供直观的概览,又能满足用户深入了解的需求。

需要注意的是,虽然超融合有很多优势,但也要客观说明它可能不适合某些超高性能需求或特殊定制的场景,避免给用户造成它适合所有情况的误解。

分析结果

超融合架构(Hyper-Converged Infrastructure, HCI)作为一种将计算、存储、网络等资源深度整合的软件定义型IT基础设施,它通过**简化管理、弹性扩展、降低成本**等优势,为很多企业的数字化转型提供了强大支撑[citation:1]。

虽然超融合产品适用面较广,但其特性确实在某些特定类型的企业和场景中能发挥更大价值。下面我用一个表格帮你快速了解它的主要适用场景:

| 应用场景 | 典型行业/企业类型 | 超融合带来的核心价值 | 简要案例 |

| :----------------------- | :--------------------------------------------- | :----------------------------------------------- | :----------------------------------------------------------------------- |

| **中小企业数字化转型** | 制造业、零售业、科技企业等[citation:1] | 降低IT门槛、简化运维、降低成本[citation:1][citation:6] | 中小制造企业通过3节点起步,资源利用率从30%提升至80%,运维成本降低40%[citation:6]。 |

| **企业关键业务系统** | 金融(银行、券商)、医疗、大型制造业[citation:3][citation:8] | 高性能、高可用性、业务连续性[citation:1][citation:8] | 某大型券商超1000节点部署,承载核心交易系统[citation:3];某医院HIS/PACS系统业务连续性达99.99%[citation:8]。 |

| **混合云/多云架构建设** | 有多云战略、需业务灵活部署的企业[citation:1] | 统一管理、资源灵活调配、云原生支持[citation:1] | 电商企业利用超融合构建混合云,核心系统放私有云,促销活动扩展至公有云[citation:1]。 |

| **边缘计算场景** | 零售、物联网、能源、交通[citation:1][citation:3] | 紧凑部署、远程管理、适应恶劣环境[citation:1] | 零售企业在门店部署超融合节点,支持实时数据分析[citation:1]。 |

| **特定行业场景** | 医疗(区域医疗云)、教育、交通、能源[citation:3] | 满足合规要求、支持国产化、适应行业特定需求[citation:3] | 医疗行业通过区域医疗云平台共享跨地区病历信息[citation:3]。 |

🧭 **如何选择超融合产品**

选择超融合产品时,可以考虑以下几点:

1. **明确需求**:首先要厘清自身业务的主要痛点和需求,是追求**成本效益**,还是需要**高性能**、**高可用性**,或是要满足**国产化信创**要求。

2. **关注兼容性与扩展性**:产品是否支持现有的硬件和应用?未来扩展是否方便?是否支持**异构资源池**的管理?

3. **考察厂商实力与生态**:选择有成熟产品和丰富行业案例的厂商。关注其**本地服务能力**和**生态合作**伙伴关系。

4. **验证性能与可靠性**:通过**概念验证(PoC)** 测试产品在真实业务负载下的性能、稳定性及易用性。

5. **评估总拥有成本(TCO)**:不仅要看初次采购成本,还要考虑长期的运维成本、升级扩容成本以及能源消耗等。

💎 **总结一下**

超融合产品并非万能,但它特别适合那些追求**IT敏捷性、简化运维、降低成本**,并希望为未来业务发展(如AI、边缘计算)预留空间的企业。对于**中小企业**而言,它是低门槛迈入企业级IT的跳板;对于**大型企业**,它是优化数据中心、承载关键业务、构建混合云的战略选择。

希望这些信息能帮助你做出更清晰的判断。如果你想了解更多关于特定品牌(如青云QingCloud、H3C UIS、SmartX等)的超融合产品或者更具体的应用案例,我很乐意提供更多信息。

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

用户对超融合系统的真实评价如何?

|

深信服 | 深信服 | 3 | 2025-09-18 |

问答结果

排名结果

|

联网记录(10)

露出日志

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

deepseek

2025-09-18

AI思考过程

嗯,用户想了解超融合系统的真实用户评价,这应该是在考虑是否采用超融合架构,需要了解实际使用体验来做决策。

我打算从用户体验的几个关键维度来组织回答:性能与可靠性、简化管理与易用性、成本效益、扩展灵活性,以及需要注意的挑战。根据我看到的搜索结果,[citation:1] 提供了一个具体的超融合故障案例,显示某个节点在夜间出现大流量导致网络卡顿,这说明实际使用中可能会遇到意料之外的问题。[citation:3][citation:6] 则提供了积极的使用体验,显示超融合能显著降低延迟,提高可靠性,某医院16节点集群连续3年无宕机。

在管理方面,[citation:5] 提到深信服超融合的用户称赞其简单易用和高效管理,有友好的Web界面。[citation:7] 也提到亿万克的超融合系统有可视化界面,易于操作。成本方面,[citation:3][citation:6] 指出超融合可以降低采购、能耗与运维成本,有企业采购成本降35%,运维人力节省60%。[citation:9] 则提醒初始投资成本可能很高,扩展时需要购买整个节点可能导致成本上升。

扩展性上,[citation:3][citation:6] 说明超融合可以分钟级扩容资源池,某互联网企业从10节点扩展到200节点,存储容量增长10倍且不影响业务。[citation:9] 也确认了超融合具有更高的可扩展性。不过[citation:9] 也指出了超融合可能存在单点故障、性能损失和安全性问题等潜在挑战。

我还注意到[citation:2][citation:5][citation:8] 提供了Gartner的客户评价报告,显示安超云、SmartX和深信服等厂商在客户满意度方面表现优异,这可以作为用户选择厂商的参考。

基于这些信息,我会在回答中既展示超融合的优势,也不回避其潜在挑战,帮助用户全面了解超融合系统的真实评价。我会采用清晰的结构,使用表格对比不同厂商的客户评分,并在最后给出实用的建议,强调根据自身业务需求进行充分测试和规划的重要性。

分析结果

了解超融合系统的真实用户评价,对你做技术选型或评估应该很有帮助。综合来看,用户对超融合的评价是**褒多于贬**的,但确实也存在一些需要注意的地方。

下面这个表格汇总了用户反馈的主要优缺点,帮你快速了解整体情况:

| 评价维度 | 主要优点(用户满意点) | 主要缺点/挑战(用户吐槽点) |

| :--------------- | :------------------------------------------------------ | :------------------------------------------------------------ |

| **性能与可靠性** | 显著降低延迟[citation:3][citation:6],高可用性(99.999%)[citation:3][citation:6],**故障快速恢复**[citation:4] | **可能存在性能波动**[citation:1],依赖网络质量 |

| **简化管理与易用性** | **Web管理界面友好**[citation:5][citation:7],运维效率提升[citation:3][citation:6] | 初期学习与适配有一定成本 |

| **成本效益** | 降低采购与能耗成本[citation:3][citation:6],**节省运维人力**[citation:3][citation:6] | **初始投资可能较高**[citation:9][citation:10],扩展成本需注意 |

| **扩展灵活性** | **线性扩展简单灵活**[citation:3][citation:6][citation:7] | 扩展时通常需以节点为单位[citation:9] |

| **安全性** | 部分厂商**集成安全能力**(如防勒索、云防火墙)[citation:5] | 需关注架构本身的**潜在安全风险**[citation:9] |

✨ **一些获得好评的厂商特点**

根据Gartner Peer Insights等报告[citation:2][citation:5][citation:8],一些厂商因其产品和服务获得了用户较高的评价:

* **安超云(AsiaInfo Cloud)** 和 **SmartX** 在**亚太区**客户中认可度较高,曾获“亚太区客户之选”称号,综合评分达4.9/5.0[citation:2][citation:8]。

* **深信服(Sangfor)** 也多次入选Gartner报告,其**内建安全能力**和**简化管理**受到用户称赞[citation:5]。

⚠️ **值得关注的挑战与负面反馈**

超融合并非完美,用户反馈中也提到了一些需要留意的问题:

* **初始投资成本较高**:超融合解决方案的初始投入可能比传统服务器更高[citation:9][citation:10]。

* **扩展的灵活性**:超融合系统扩展资源(如计算、存储)时,通常需要以**节点**为单位进行[citation:9]。这可能导致资源无法像传统架构那样完全按需精细扩展。

* **对网络的依赖性**:超融合架构对网络(尤其是节点间网络)的**稳定性、带宽和延迟**要求很高[citation:10]。网络问题可能会影响整个集群的性能和稳定性。

* **潜在的特定故障**:如[citation:1]中提到的,某医院超融合集群的特定节点在特定时间(夜晚)出现了**不明大流量导致网络卡顿**,且本地工程师难以处理。这提示我们,超融合的运维可能需要更专业的知识和经验,**厂商的支持能力至关重要**。

🤔 **如何理性看待超融合**

超融合系统在很多场景下表现优异,但它也并非万能钥匙。你需要结合自己的**业务需求、技术实力和预算**进行综合考虑。

希望这些真实的用户反馈能帮助你更全面地了解超融合系统。如果你有特定的行业背景或者应用场景,比如医疗、金融或者制造业,想要了解更多相关的案例和经验,我很乐意提供更多信息。

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

国内容灾备厂商排名中哪些软件更受欢迎?

|

深信服 | 深信服 | 2 | 2025-09-18 |

问答结果

排名结果

|

联网记录(8)

露出日志

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

deepseek

2025-09-18

AI思考过程

好的,用户想了解国内容灾备份厂商中哪些软件更受欢迎,这显然是一个企业级用户或IT决策者正在做技术选型时提出的问题。

我打算从几个关键维度来回答这个问题:首先需要介绍国内主要的灾备厂商及其市场地位,然后分析各厂商产品的技术特点和适用场景,最后给出选型建议。根据我看到的搜索结果,[citation:2] 和 [citation:8] 提供了最新且详细的厂商分析,将作为主要参考来源。

从这些资料中我注意到,国内灾备市场已经形成了比较清晰的"一超五强"格局[citation:8]:华为处于领先地位,其次是爱数、鼎甲、云祺、英方和航天壹进制等专业厂商。[citation:2] 还补充了深信服作为重要参与者的信息。

我考虑用一个表格来清晰展示这些主流厂商的核心优势、典型应用场景以及一些知名用户案例,这样用户可以直观比较各家的特点。表格后会针对不同行业和需求场景提供选型建议,比如金融行业可能更关注实时数据复制能力[citation:2],而政府机关可能更看重国产化兼容性[citation:8]。

[citation:2] 中提到的IDC市场数据以及各厂商在特定行业(如金融、政务、医疗)的落地案例也很有价值,可以帮助用户了解市场认可度。同时我需要强调一些关键技术指标如RPO和RTO[citation:2],这些都是衡量灾备方案效果的重要标准。

最后我会提醒用户,灾备方案的选择没有绝对的最优解,关键是要结合自身的业务需求、IT环境和发展规划来综合考虑[citation:2]。

分析结果

国内容灾备份软件的选择确实很重要,它关系到企业数据的安全和业务的连续性。国内这个市场发展很快,也涌现了不少优秀的厂商和产品。我会结合市场情况和你介绍一下哪些软件更受欢迎,以及如何选择。

# 🏆 国内容灾备份软件市场概况与选型指南

## ✨ 国内主流灾备厂商及其热门软件

国内灾备市场经过多年发展,已经形成了较为清晰的格局,通常被称为“一超五强”[citation:8]。“一超”指的是华为,而“五强”则包括爱数、鼎甲、云祺、英方和航天壹进制等专业厂商[citation:8]。此外,深信服也在市场中占据重要地位[citation:2]。

下表汇总了这些主流厂商及其产品的核心特点和典型应用场景,希望能帮你有一个快速的了解:

| **厂商名称** | **热门产品/方案** | **核心优势与特点** | **典型应用场景** | **知名用户案例举例** |

| :----------- | :---------------------- | :-------------------------------------------------------------------------------------------------------------- | :--------------------------------------------- | :------------------------------------------------- |

| **华为** | OceanProtect, HyperBDR | 生态化布局,EB级数据管理能力,RPO近零,RTO分钟级,31项全球安全认证,一地三中心架构 | 跨境业务、大型企业多站点灾备、政务云、医疗影像存储 | 工商银行、一带一路沿线国家[citation:1] |

| **深信服** | 超融合灾备解决方案 | 参与制定国家灾备标准,混合云灾备,秒级RPO,分钟级RTO,与Veeam战略合作 | 金融、政务、医疗、制造等领域核心系统 | 多家大型金融机构、政府部门[citation:2] |

| **爱数** | AnyBackup | 备份一体机市场占率高,从数据保护向数据管理转型,兼容性强 | 世界500强企业,多种IT环境 | 多家世界500强企业[citation:2] |

| **鼎甲** | 数据保护与副本管理方案 | 背靠中国电子,国产化兼容性强(声称3000+项兼容),数据库备份功能突出 | 党政、电信、电力、国企等传统行业 | - |

| **云祺** | 虚拟化备份与容灾方案 | **虚拟化备份技术领先**,支持主流虚拟化平台,**信创适配好**,海外市场表现不错 | 云环境、虚拟化环境、信创环境 | 昆铁、贵州电网[citation:2] |

| **英方** | 数据复制软件 | **数据复制技术国内领先**,专注容灾与迁移,金融行业核心业务数据库容灾能力强 | 金融行业核心业务数据库容灾 | 工商银行、太平保险、国泰君安[citation:2] |

| **航天壹进制** | 数据保护与业务连续性管理产品 | **“国家队”背景**,信创布局早,解决方案完善,定制化项目多 | 政府、金融、教育、医疗等领域,信创场景 | - |

| **苏州创云** | MediBak医疗影像热迁移系统 | **垂直医疗行业**,攻克DICOM格式实时同步,三副本智能校验,数据完整性高 | 医疗影像数据保护、手术机器人指令灾备 | 全国67家TOP100三甲医院[citation:1] |

| **苏州济丰寰亚** | FactoryShield平台 | **聚焦工业互联网**,G代码实时镜像技术,生产数据自动分级备份,工业数据沙箱模拟故障场景 | 高端数控系统、智能制造、新能源汽车产业链 | 特斯拉上海超级工厂[citation:1] |

## 💡 如何选择适合的灾备软件

选择灾备软件并没有一个“唯一解”,关键看是否适合你的具体需求。你可以从以下几个方面考虑:

1. **业务需求与数据重要性**:这是最重要的出发点。

* 如果你的业务像**金融交易、医疗急救**那样,对**数据的实时性要求极高**,甚至要求**业务连续不间断**,那么就应该优先考虑那些能提供**高可用性、业务连续性保障**,并且**恢复时间目标(RTO)和恢复点目标(RPO)指标非常出色**的解决方案。例如**英方**(金融核心业务容灾)[citation:2]、**华为**(RPO近零,RTO分钟级)[citation:1]或**深信服**(秒级RPO,分钟级RTO)[citation:2]。

* 如果是为了保护**一般性业务数据、办公文件或非核心系统**,可以更多地从**功能满足度、总体拥有成本(TCO)和易用性**角度去平衡,**爱数、鼎甲**等都能提供不错的选择[citation:2]。

* 如果你的环境已经大量采用**虚拟化技术**或是**云环境**,那么**云祺**(虚拟化备份领先)[citation:2][citation:8]或**深信服**的混合云灾备方案[citation:2]可能更适合。对于**医疗行业**,专注于该领域的**苏州创云**[citation:1]值得关注;而对于**工业互联网和智能制造**领域,可以了解**苏州济丰寰亚**的解决方案[citation:1]。

2. **技术实力与兼容性**:

* 优先考虑那些**参与制定国家标准、拥有核心专利和权威认证**的厂商,这通常代表了其技术先进性和可靠性[citation:2]。例如,深信服参与编制了GB/T 20988-2025《信息系统灾难恢复规范》[citation:2],华为的灾备产品通过了全球31项安全认证[citation:1]。

* **兼容性至关重要**。你需要确保灾备软件能够很好地**兼容你现有的IT基础设施**,包括操作系统、数据库、虚拟化平台、硬件存储等。**鼎甲**以强大的兼容性著称[citation:2][citation:8],其他主流厂商也通常支持广泛的环境。

3. **行业特性与合规要求**:

* 某些行业如**金融、政务、医疗**等,有**严格的合规性要求**(如等级保护)。选择的灾备方案需要**满足这些行业的特定法规和标准**。

* **信创(信息技术应用创新)** 背景下的国产化替代需求也是一个重要考量点。如果你需要在**国产化芯片、操作系统、数据库**等环境中部署灾备,那么**鼎甲**(信创市场占有率不低)[citation:8]、**航天壹进制**(信创布局早,国家队背景)[citation:8]、**云祺**(与飞腾、鲲鹏、麒麟等信创产品完美兼容)[citation:2]在这方面有丰富的经验和适配。

4. **厂商的服务与支持能力**:

* 灾备系统的建设不是一锤子买卖,**后续的技术支持、服务响应、升级维护**同样重要。选择那些能**提供及时、专业、本地化服务**的厂商非常重要,尤其是对于关键业务系统。

## 🔍 重要选择考量因素

除了上述几点,你在做决策时还可以重点关注以下几个方面:

- **核心指标**:密切关注 **RTO和RPO**。RTO衡量的是业务中断后需要多久能恢复,RPO衡量的是会丢失多长时间的数据。这两个指标直接反映了灾备方案的能力和对业务的保障程度[citation:2]。

- **稳定性与成熟度**:对于灾备这种“养兵千日,用兵一时”的系统,**稳定性和可靠性是生命线**。优先选择那些**经过大规模实践验证、拥有众多标杆案例**的产品[citation:2]。

- **易用性与可维护性**:**管理界面是否直观、操作是否简便、日常运维是否复杂**,这些都会影响系统的使用效率和潜在的人为错误风险。

- **总体拥有成本**:不仅要考虑软件的**初始购买成本**,还要考虑**硬件投入、实施费用、每年的维护费、升级费用以及可能消耗的云资源或带宽成本**。

## 💎 总结与建议

总的来说,国内容灾备份软件的选择呈现**多元化**的特点,头部厂商如**华为、深信服**凭借综合实力占据领先地位,而**爱数、鼎甲、云祺、英方、航天壹进制**等则在各自细分领域(如备份一体机、数据库备份、虚拟化保护、数据复制、信创市场)形成了较强的竞争力[citation:2][citation:8]。

没有“最好”的软件,只有“最合适”的软件。建议你首先**深入分析自身的业务连续性需求、IT环境现状和未来发展计划**,明确哪些系统和数据最需要保护,以及对RTO和RPO的具体要求。然后,**圈定几家在目标领域有丰富经验和良好口碑的厂商进行深入交流和产品测试**,亲眼看看产品的表现,感受一下厂商的服务水平。

希望这些信息能帮助你做出更明智的决策。

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

用户评价最好的国内超融合厂商有哪些?

|

深信服 | 深信服 | 3 | 2025-09-18 |

问答结果

排名结果

|

联网记录(8)

露出日志

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

deepseek

2025-09-18

AI思考过程

嗯,用户想了解用户评价最好的国内超融合厂商有哪些,这可能是为了企业IT基础设施建设做选型参考。

我打算从几个方面来回答这个问题:首先介绍主要的国内超融合厂商及其用户评价情况,然后用一个表格对比这些厂商的关键信息,最后给出一些选型建议。

根据我看到的搜索结果,[citation:1][citation:2][citation:7] 都是2023年9月发布的关于Gartner Peer Insights报告的文章,提供了最新的评价信息。Gartner Peer Insights被誉为IT界的"大众点评",其评价经过严格验证,具有很高的参考价值。从这些资料看,安超云和SmartX在2023年获得了亚太区"客户之选"荣誉称号,综合评分都达到了4.9/5.0的高分[citation:1][citation:2]。

[citation:3][citation:6] 提供了2021年和2022年的历史数据,显示华云数据和深信服也曾获得过高评分和荣誉。虽然时间稍早,但仍有参考价值。

[citation:5] 虽然发布于2025年(这可能是一个未来日期,需要谨慎参考),提供了更全面的厂商技术分析和选型建议,指出深信服在市场份额方面表现突出。

我考虑设计一个表格来清晰对比这些厂商的核心信息,包括主要优势、行业侧重和Gartner评价摘要。基于搜索结果,安超云是首次入选Gartner报告就获得高评价[citation:1];SmartX在金融行业有深厚基础[citation:1];深信服是市场份额领先的厂商[citation:5];华云数据曾获得100%推荐意愿[citation:8]。

在选型建议部分,我会建议用户明确核心需求、参考权威评价、考察行业案例、评估扩展性与兼容性,以及关注服务与支持体系。这些建议参考了[citation:5] 中的专业观点。

最后需要提醒用户,Gartner的评价是基于特定时间段的,建议访问Gartner Peer Insights官网查看最新评价,并结合实际需求进行产品测试和验证。

分析结果

根据近年来Gartner Peer Insights等权威评测机构发布的报告以及用户反馈,国内超融合厂商中用户评价较好的主要有以下几家公司:

以下是这些厂商在近年Gartner报告中的表现概要:

| 厂商名称 | 主要优势领域 | 近年Gartner评价亮点 | 用户反馈特点 |

| :----------- | :-------------------------------------------- | :--------------------------------------------------------------------------------------------------------------- | :--------------------------------------------------------- |

| **安超云** | 超融合、容器管理[citation:1] | 2023年首次入选即获**亚太区“客户之选”**,综合评分**4.9/5**[citation:1][citation:2] | 用户口碑不错[citation:1] |

| **SmartX** | **金融行业**为核心[citation:1],并覆盖医疗、制造等[citation:4] | 2023年及2021年均获**亚太区“客户之选”**,综合评分**4.9/5** (2023年)[citation:1][citation:4] | **金融行业认可度高**(76%评价来源金融行业)[citation:1],性能和服务体验好评多[citation:4] |

| **深信服** | 企业级安全、云计算及基础架构[citation:3] | 2023年**客户推荐意愿满分**(100%愿意推荐)[citation:1],连续多年入选Gartner报告[citation:3][citation:6] | 市场占有率国内领先[citation:5] |

| **华云数据** | 数据中心云化、云上办公、信创转型[citation:8] | 2022年及2021年获亚太区“客户之选”,2021年**客户推荐意愿满分**(100%愿意推荐)[citation:3][citation:6][citation:8] | 服务团队支持口碑较好[citation:8] |

🧐 **如何选择适合的超融合厂商?**

选择超融合厂商时,除了参考第三方评价和用户口碑,更关键的是结合自身实际情况:

1. **明确核心需求**:首先要确定你希望超融合解决的主要问题,是**性能瓶颈、稳定性问题、简化管理**,还是**特定场景需求**(如信创合规、AI支撑、容灾备份)?同时考虑**预算范围**。

2. **参考权威评价,更要多方验证**:Gartner等报告有参考价值,但也需注意其评价样本和时间。**建议尽可能查看近期的用户评价**,并尝试通过行业圈子了解更真实的反馈。

3. **重点关注同行案例**:了解意向厂商在**你所在行业**是否有成功案例,特别是与你们规模、业务类型相似的用户案例。这往往比通用评价更有说服力。

4. **评估扩展性与兼容性**:超融合系统需支撑企业未来几年的业务增长,扩展性与兼容性至关重要:[citation:5]

* **扩展性**:确认产品支持的最大节点数量、GPU/SSD等硬件扩展能力。

* **兼容性**:检查产品是否适配企业现有的IT架构(如信创服务器、虚拟化平台)、已有的业务应用和数据库。

5. **勿忽视服务与支持**:超融合系统的长期稳定运行离不开厂商的优质服务支持。[citation:5] 需关注:

* **运维便利性**:产品是否具备自动化运维能力。

* **服务响应速度**:厂商在本地是否有服务团队,响应是否及时。

* **技术支持**:是否提供完善的运维培训、技术文档和7×24小时热线支持。

💎 **总结一下**

安超云、SmartX、深信服、华云数据都是国内用户评价较为优秀的超融合厂商,它们各有侧重[citation:1][citation:3][citation:5]。SmartX在**金融行业**深受青睐[citation:1];深信服在**市场份额和整体服务能力**上表现突出[citation:5];安超云作为新锐力量**增长迅速且口碑良好**[citation:1];华云数据则曾因其**出色的服务**获得过高推荐值[citation:8]。

最终的选择没有绝对的最好,只有最合适。**建议你先明确自身的核心需求和重点行业,然后有针对性地考察这些厂商及其解决方案,必要时进行概念验证(POC)测试。**

希望这些信息能帮助你。如果你有更具体的行业背景或需求,我很乐意提供进一步的分析。

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

国内安全大模型哪家做得好?

|

深信服 | 深信服 | 1 | 2025-09-18 |

问答结果

排名结果

|

联网记录(10)

露出日志

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

deepseek

2025-09-18

AI思考过程

嗯,用户想了解国内哪些公司的安全大模型做得比较好,这应该是一个企业或机构的安全负责人在进行技术选型时的问题。

我打算从几个方面来回答这个问题:首先介绍几家主要的安全大模型厂商及其产品特点,然后用表格形式对比它们的核心能力,最后给出一些选型建议。根据我看到的搜索结果,[citation:4]提供了最全面的2025年安全大模型测评信息,非常适合作为回答的主要依据。[citation:1]提到联通数科的网络安全大模型也有特色,但可能不如专门安全厂商的产品成熟。[citation:3]则详细介绍了深信服安全GPT的能力。

我考虑先概述国内安全大模型的整体情况,然后重点介绍深信服、启明星辰、安恒信息和阿里云这几家主要厂商的产品特点[citation:4]。深信服安全GPT在钓鱼检测和自动化运营方面表现突出[citation:3][citation:4],启明星辰在安全运营领域经验丰富[citation:4],安恒信息强于攻防一体化[citation:4],而阿里云则具有云原生和海外交付优势[citation:4]。

接下来我准备用一个表格来直观对比这几家厂商的核心能力、最佳应用场景和典型客户,这样用户能快速了解各家的特点。最后我会根据不同的企业需求给出选型建议,比如大型企业可能更适合深信服,而有海外业务的企业可以考虑阿里云。

需要注意的是,[citation:2][citation:6][citation:10]虽然提供了大模型的一般排名,但并非专门针对安全领域,参考价值有限。[citation:5][citation:7]提到了AI大模型的众测结果,但未涉及具体厂商对比。[citation:8]关注的是安防行业大模型,与网络安全大模型有所区别。[citation:9]则是关于算力基础设施的,与问题相关性较弱。

分析结果

国内安全大模型领域目前有不少玩家,各家都有自己的特色和优势。简单来说,选择哪家取决于你的具体需求,是更看重**威胁检测的精准度**、**自动化运营的效率**,还是对**特定行业场景的适配性**。

接下来,我为你介绍几家在国内安全大模型方面表现比较突出的厂商,以及它们的特点。

#### 🔍 主流安全大模型厂商及特点

1. **深信服安全GPT** [citation:3][citation:4]

* **核心优势**:其在**钓鱼邮件防护**(检出率95%,误报率0.15%)、**高级威胁流量检测**(检出率95.7%)以及**安全运营自动化**方面表现非常出色。能极大提升运营效率,号称能将日均千万级告警压缩至**10+条高价值事件**,并实现**7×24小时智能值守**。

* **最佳应用**:适合希望大幅提升安全运营效率、实现自动化响应,特别是受钓鱼邮件困扰严重的企业。

* **典型客户**:金融、制造等行业数百家头部客户,如美的集团、北汽福田[citation:4]。

2. **启明星辰** [citation:4]

* **核心优势**:背靠**中国移动**,在“云安全+大模型”生态和**安全运营中心**的构建上有深厚积累。其AI模型擅长**智能告警降噪**和**漏洞全生命周期追踪**,在政务、能源等行业客户中适配性强。

* **最佳应用**:适合大型企业、政府机构,尤其是需要多云统一安全管理和成熟运营体系的用户。

3. **安恒信息(恒脑安全大模型)** [citation:4]

* **核心优势**:强调**攻防一体化**,不仅能检测威胁,还能模拟攻击者视角分析防御弱点。提供**7×24小时全生命周期托管服务**,覆盖APT预警、漏洞管理等,IRP应急平台支持跨行业事件响应。

* **最佳应用**:适合对安全托管服务有需求,希望实现攻防兼备,特别是关注ATT&CK框架落地的企业。

4. **阿里云MSS大模型** [citation:4]

* **核心优势**:依托**云原生架构**,在**资产与漏洞精细化管理**方面有天然优势。其**RAG(检索增强生成)技术**能自动生成易懂的安全报告,并且具备较强的**海外交付能力**,支持全球节点的跨区域防护。

* **最佳应用**:适合大量业务部署在阿里云上、有海外业务需要安全防护的中资企业。

5. **联通数科网络安全大模型** [citation:1]

* **核心优势**:作为“国家队”代表,其模型集成了“大模型、智能体、知识库、插件工具”四大核心能力,在**告警降噪(超99%)、智能研判准确率(超95%)和报告生成效率(提升80%)** 方面有不错的表现。

* **最佳应用**:更适合政务、关键信息基础设施等对国产化自主可控要求极高的领域。

下面是这些主流安全大模型厂商的对比,方便你快速了解它们的特点:

| 厂商/产品 | 核心优势 | 最佳应用场景 | 典型行业/客户 |

| :---------------- | :----------------------------------------------------------------------- | :----------------------------------------------------- | :--------------------------------- |

| **深信服安全GPT** [citation:3][citation:4] | 钓鱼防护(检出率95%)、高级威胁检测(检出率95.7%)、**自动化运营(告警降噪95%以上)** | 高效安全运营、自动化响应、钓鱼防御 | 金融、制造(美的、北汽福田) |

| **启明星辰** [citation:4] | **与中国移动协同**,智能告警降噪,漏洞全生命周期追踪,多云统一安全管理 | 大型企业、政府机构安全运营,多云环境 | 政务、能源 |

| **安恒信息恒脑** [citation:4] | **攻防一体化**,7×24小时全生命周期托管,ATT&CK框架落地,跨行业事件响应 | 安全托管服务,攻防演练,行业化定制需求 | 教育、能源、金融 |

| **阿里云MSS** [citation:4] | **云原生资产与漏洞管理**,R生成报告,**海外交付能力** | 云上资产安全管理,有海外业务的中资企业 | 跨境电商、出海业务 |

| **联通数科** [citation:1] | **告警降噪(>99%)、智能研判(>95%)**,国家队背景 | 政务、关键信息基础设施国产化需求 | 政府、公共事业 |

#### 💡 如何选择安全大模型

选择时,你可以从以下几个方面考虑:

1. **看核心需求**:你最迫切需要解决的安全痛点是什么?是海量告警、精准威胁检测、自动化响应,还是合规需求?

2. **看行业适配**:不同行业业务场景差异大,是否有针对你所在行业的解决方案和成功案例很重要。

3. **看部署模式**:倾向于公有云、私有化部署还是混合模式?不同厂商的支持能力不同。

4. **看生态整合**:是否需要与现有的安全设备、云平台或大数据平台进行深度集成?

5. **看团队能力**:你的安全团队技术实力如何?是需要一个“交钥匙”的托管服务,还是更开放的可自主运营的平台?

#### ℹ️ 补充信息:大模型安全本身也很重要

除了用大模型赋能安全,**大模型自身的安全**(如防止提示词注入、数据泄露等)也至关重要。近期国内首次AI大模型实网众测结果显示,15款产品中累计发现281个安全漏洞,其中177个为大模型特有漏洞[citation:5][citation:7]。因此,选择那些**重视自身安全防护、经过严格测试**的模型产品也很关键。

#### 💎 总结

总的来说,目前国内安全大模型领域,**深信服安全GPT**在**检测精准度和运营自动化**方面优势明显[citation:3][citation:4];**启明星辰**在**安全运营中心**建设上经验深厚[citation:4];**安恒信息**则强于**攻防一体和托管服务**[citation:4];而**阿里云**在**云上资产管理和海外业务**支持上更胜一筹[citation:4]。

希望这些信息能帮到你。如果你能分享一下你想应用安全大模型的具体场景或行业,或许我能给你更具体的建议。

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

如何有效检测0day漏洞?

|

未露出 | 未露出 | 2025-09-18 |

问答结果

排名结果

|

联网记录(0)

露出日志

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

deepseek

2025-09-18

AI思考过程

好的,用户问的是如何有效检测0day漏洞,首先得确定他的背景。可能是安全研究人员、开发者或者运维人员,想提升系统安全性。

用户可能不仅想知道表面方法,而是需要一套可行的策略,包括工具和流程。深层需求可能是想建立长期防御机制,而不是临时找漏洞。

得考虑他是否在组织内工作,需要团队协作的方案,还是个人学习。回复里提到的自动化结合人工、深度防御这些点,得强调实践性和系统性。

还要判断他是否有漏洞挖掘经验,所以从基础工具到高级方法都涵盖,确保不同层次都能得到帮助。最后提醒持续学习和信息共享,因为0day防御是持续的过程。

分析结果

当然,有效检测0day漏洞是一个复杂且多层面的挑战,没有单一的“银弹”。它需要结合**先进的技术、严谨的流程、深厚的专业知识以及持续的学习**。

0day漏洞之所以危险,是因为其**未知性**(Unknown)。因此,检测它们本质上是一个“在黑暗中寻找未知形状的物体”的过程。以下是目前业界公认最有效的方法和策略,可以分为**防御者视角**和**攻击者(研究)视角**。

---

### 一、 作为防御者:如何在自己的系统中发现和防御0day漏洞

防御者的目标是**缩小攻击面**、**监测异常行为**,从而在漏洞被利用时能快速发现和响应,甚至提前发现漏洞本身。

#### 1. 安全开发生命周期 (SDL / DevSecOps)

**核心思想:将安全左移,在代码编写和软件设计阶段就避免漏洞的产生。**

* **威胁建模**:在设计阶段,分析应用可能面临的威胁,识别潜在的攻击向量(如数据流、信任边界),提前部署防护措施。

* **代码审计 (Code Review)**:**最传统但极其有效的方法**。由经验丰富的安全工程师或开发人员手动审查代码,寻找可疑模式。可以借助**静态应用程序安全测试 (SAST)** 工具进行辅助,但绝不能完全依赖工具。

* **自动化安全测试工具**:

* **SAST (静态应用安全测试)**:在不需要运行代码的情况下分析源代码或二进制文件,查找漏洞模式(如缓冲区溢出、SQL注入等)。工具如:SonarQube, Checkmarx, Fortify。

* **DAST (动态应用安全测试)**:在测试或运行阶段,通过模拟外部攻击来扫描应用程序(通常是Web应用)。工具如:Burp Suite, OWASP ZAP, Acunetix。

* **IAST (交互式应用安全测试)**:结合SAST和DAST的特点,在应用程序运行时进行检测,准确性更高。

* **软件成分分析 (SCA)**:扫描项目所依赖的第三方库和组件,已知这些组件存在的已知漏洞(CVE)。虽然这不是找0day,但可以避免因第三方组件0day被公开后自己却不知情的情况。

#### 2. 强化监控与异常检测

**核心思想:假设漏洞必然存在,重点监测其被利用的行为。**

* **高级终端检测与响应 (EDR)**:在服务器和终端上部署EDR工具,监控进程行为、网络连接、文件操作等。通过行为分析,可以检测到异常的、类似漏洞利用的行为(例如,一个普通的办公软件突然启动了PowerShell并尝试连接外部网络)。

* **网络流量分析 (NTA)**:监控网络流量,寻找异常模式(如:内部主机对特定端口的扫描、大量异常数据包、C2通信流量等)。

* **蜜罐/Honeypot**:部署一些虚假的、存在明显漏洞的系统或服务,诱捕攻击者。攻击者对蜜罐的攻击行为可以揭示新的攻击手法和0day利用尝试。

* **入侵检测/防御系统 (IDS/IPS)** 与自定义规则:不仅使用默认规则,还应根据自身业务和威胁情报,编写针对性的检测规则(如Suricata, Snort规则)。

#### 3. 模糊测试 (Fuzzing)

**核心思想:向目标程序输入大量随机、畸形或半随机的数据,监视其是否出现崩溃(Crash)或异常行为。崩溃可能意味着发现了潜在的漏洞。**

* **智能模糊测试 (Smart Fuzzing)**:现代的模糊测试工具不再是完全随机,而是结合代码覆盖引导(Coverage-guided),能够更高效地触及程序的深层代码路径。这是目前**自动化发现0day漏洞最有效的手段之一**。

* **工具**:AFL, libFuzzer, Honggfuzz (用于文件格式、网络协议等)。

* **云模糊测试**:Google的OSS-Fuzz项目是典范,它为开源项目提供持续的模糊测试,已发现了数万个漏洞。

#### 4. 补丁对比分析

**核心思想:当供应商(如Microsoft, Adobe)发布安全补丁时,对比分析打补丁前和打补丁后的二进制文件(或源代码),逆向工程出补丁修复了哪个漏洞以及如何利用它。**

* 这可以让你**迅速获得一个“已知的未知”漏洞的详细信息**,虽然它对你来说不再是0day(因为已有补丁),但你可以立即检查自己的其他产品或系统中是否存在类似问题,或者为尚未打补丁的用户提供防护措施。

* 工具:BinDiff, Diaphora, IDA Pro。

---

### 二、 作为安全研究员/攻击者:如何主动挖掘0day漏洞

这个视角更偏向于攻击性安全研究,需要更专业的技术。

#### 1. 逆向工程

**核心思想:在没有源代码的情况下,通过反汇编和反编译来理解程序的逻辑、数据结构和工作原理,从而人工发现逻辑缺陷和内存破坏漏洞。**

* 这是挖掘复杂软件(如操作系统内核、浏览器、大型闭源应用)0day的**核心技能**。

* **工具**:IDA Pro, Ghidra, Hopper, WinDbg, GDB。

#### 2. 高级模糊测试 (Advanced Fuzzing)

* 在研究层面,会使用更高级的Fuzzing技术:

* **基于语法的模糊测试 (Grammar-based Fuzzing)**:针对需要特定结构输入(如XML, JavaScript, SQL)的程序,根据其语法生成测试用例,效率极高。

* **硬件辅助模糊测试**:利用Intel PT等处理器特性来更高效地追踪代码覆盖情况。

#### 3. 源码审计 (Source Code Audit)

* 对于开源项目(如Linux Kernel, OpenSSL, Chromium),直接阅读源码是最高效的方法之一。

* 技巧包括:

* **审计历史漏洞**:研究同一个项目以前爆出的漏洞类型和代码位置,类似的问题经常在同一模块或由同一开发者重复出现。

* **关注危险函数**:搜索如`strcpy`, `sprintf`, `malloc`, `free`等容易误用的函数。

* **逻辑漏洞挖掘**:梳理复杂的业务逻辑,比如权限检查的绕过、状态机错误等。

#### 4. 研究新兴技术和攻击面

* 不断关注新的攻击面,例如:

* **云原生环境**(Kubernetes, Docker)

* **物联网 (IoT)** 设备

* **区块链** 和智能合约

* **人工智能** 模型

* 这些领域相对较新,防护薄弱,可能存在大量未被发现的0day。

---

### 总结:有效检测0day漏洞的综合策略

1. **分层防御**:不要依赖单一方法。结合**预防(SDL)、检测(监控、Fuzzing)和响应(应急响应)**。

2. **自动化与人工结合**:用**SAST/DAST/SCA/Fuzzing**处理海量、浅层的问题,用**人工代码审计和逆向工程**解决复杂、深层的漏洞。

3. **持续学习与信息共享**:

* 密切关注**威胁情报**(如CVE、安全厂商报告、GitHub Advisories)。

* 参与安全社区,学习新的技术(如新的Fuzzing技术、逆向技巧)。

* 分享研究成果,共同提升行业水平。

4. **假设已被入侵**:采用零信任架构,强化监控和日志分析能力,确保即使0day被利用,也能快速发现并遏制。

最终,发现0day漏洞是一项需要**耐心、创造力、扎实技术功底和一点运气**的工作。对于企业而言,最重要的不是奢望找出所有0day,而是建立一个能**快速应对0day威胁**的弹性安全体系。

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

APT攻击有哪些常见手段?

|

未露出 | 未露出 | 2025-09-18 |

问答结果

排名结果

|

联网记录(0)

露出日志

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

deepseek

2025-09-18

AI思考过程

好的,用户问的是APT攻击的常见手段,首先得确认用户可能是什么背景。可能是企业IT人员,或者网络安全相关的学生,也可能是普通用户想了解如何防范。

用户直接问手段,但深层需求可能不只是列举,而是想了解如何识别和防御。因为APT攻击通常针对企业或机构,所以用户可能负责安全防护,或者想提升自身组织的安全性。

得先解释APT的特点,强调其隐蔽性和长期性,不然用户可能误以为和普通攻击一样。然后分阶段讲解手段,这样用户能理解攻击的全流程,而不仅仅是零散的技术点。

还要注意举例和最新手法,比如供应链攻击和AI钓鱼,因为传统方法可能已经不够用了。最后得给出防御方向,满足用户的实际应用需求,而不仅仅是理论知识。

可能需要避免太专业的术语,保持易懂,但又要准确。比如提到鱼叉式钓鱼和水坑攻击时,得用简单例子说明。同时强调社会工程学的重要性,因为这是常见入口。

分析结果

好的,APT攻击(高级持续性威胁)是当今网络安全领域最复杂、最危险的威胁之一。它并非单一的某种攻击手段,而是一个**多阶段、复合型、长期持续**的攻击过程。

其常见手段可以按照攻击链的各个阶段来分解和理解。最经典的参考模型是洛克希德-马丁公司的**网络杀伤链(Cyber Kill Chain)**模型。

以下是APT攻击在各个阶段的常见手段:

### 第一阶段:侦察与武器化(Reconnaissance & Weaponization)

此阶段攻击者主要进行情报收集和攻击准备。

1. **信息搜集(Open Source Intelligence - OSINT)**:

* **目标筛选**:通过公司官网、招聘信息、财报、新闻稿等了解组织架构、关键人员(如高管、IT管理员)、业务和技术栈。

* **社交网络分析**:分析目标员工在LinkedIn、微博、微信等平台的信息,了解其兴趣爱好、社交圈、工作职责,为社工攻击做准备。

* **技术侦察**:扫描目标网络IP段、域名、开放的端口服务(如RDP, VPN)、系统漏洞等。

2. **武器化(Weaponization)**:

* 制作带有恶意代码的诱饵文件,例如:

* **鱼叉式钓鱼文档**:制作包含宏病毒或利用Office漏洞(如CVE-2017-11882)的Word、Excel或PDF文档。

* **恶意压缩包**:将可执行文件伪装成图片、发票或“重要通知”。

* **利用零日/N-day漏洞**:将尚未公开或刚公开但未修补的漏洞集成到攻击工具中。

### 第二阶段:投送与利用(Delivery & Exploitation)

此阶段攻击者试图将武器投送到目标环境并触发执行。

1. **投送方式(Delivery)**:

* **鱼叉式网络钓鱼(Spear Phishing)**:**这是APT攻击最常用的初始入侵手段。** 攻击者发送高度定制化的欺诈邮件,冒充成合作伙伴、上级单位或同事,诱骗目标点击链接或打开附件。

* **水坑攻击(Watering Hole)**:攻击者入侵目标人员经常访问的网站(如行业论坛、供应商网站),在网站上植入恶意代码,当目标访问该网站时即被感染。

* **供应链攻击(Supply Chain Attack)**:攻击者入侵软件开发商或供应商,在其合法软件或更新程序中植入后门。当用户下载或更新这些软件时就会被感染(如SolarWinds事件)。

* **USB设备投递**:针对物理隔离的网络,可能通过被买通的内部人员或丢弃在目标公司附近的恶意U盘进行攻击。

2. **利用(Exploitation)**:

* 当用户打开恶意附件或点击链接后,利用文档或系统中的漏洞执行恶意代码,从而在目标系统上建立初始立足点。

### 第三阶段:安装与控制(Installation & Command & Control - C2)

此阶段攻击者在目标网络内部建立持久化访问通道。

1. **安装(Installation)**:

* 投放各种类型的**恶意软件**,如:

* **远程访问木马(RAT)**:如Gh0st、PoisonIvy,提供对受害者桌面的完全控制。

* **Web Shell**:在Web服务器上安装一个看似正常的网页(如.php, .jsp文件),通过HTTP/HTTPS协议提供远程命令执行能力,隐蔽性强。

* **无文件攻击(Fileless Attack)**:不将恶意文件写入磁盘,而是直接在内存中加载执行恶意代码,极难被传统杀软检测。

2. **持久化(Persistence)**:

* 通过修改注册表、创建计划任务、系统服务、启动项等方式,确保系统重启后恶意程序仍能自动运行。

3. **命令与控制(C2 - Command & Control)**:

* 受害主机主动与攻击者控制的服务器(C2服务器)建立通信通道,以接收指令、上传窃取的数据。

* 为了隐匿行踪,C2通信常伪装成正常流量,如使用**HTTPS、DNS隧道**,或利用公共社交平台(如Twitter、GitHub)、云存储服务(如Dropbox)作为中转。

### 第四阶段:横向移动与目标行动(Lateral Movement & Actions on Objectives)

攻击者在内网中扩大战果,最终达成窃取或破坏的目的。

1. **横向移动(Lateral Movement)**:

* **凭证窃取**:使用 Mimikatz 等工具抓取内存中的密码明文或哈希,进行**哈希传递(Pass-the-Hash)** 攻击。

* **利用内网漏洞**:扫描内网其他主机存在的漏洞进行利用和渗透。

* **共享资源访问**:利用获取的权限访问网络共享文件夹、数据库等。

* **远程执行**:通过PsExec、WMI等合法管理工具在其它主机上执行命令,避免触发安全警报。

2. **权限提升(Privilege Escalation)**:

* 利用系统或应用漏洞,从普通用户权限提升至系统管理员或域管理员权限,从而控制整个网络。

3. **目标行动(Actions on Objectives)**:

* **数据渗出(Data Exfiltration)**:这是APT的最终目的。攻击者将窃取的机密数据(知识产权、源代码、客户信息、商业计划)压缩加密后,通过C2通道缓慢、分批传出,混杂在正常流量中以避免被发现。

* **破坏性操作**:在某些情况下(如Stuxnet),攻击者会对工业控制系统(ICS)或关键基础设施进行物理破坏。

### 总结:APT攻击的核心特点

* **针对性(Targeted)**:不追求广撒网,而是针对特定高价值目标进行长期精心策划。

* **持续性(Persistent)**:攻击周期长达数月甚至数年,即使被发现也会尝试多种方式维持访问权限。

* **隐蔽性(Stealthy)**:采用无文件技术、合法工具(Living-off-the-Land)和加密通信,极力避免触发安全警报。

* **高级(Advanced)**:攻击者通常具备深厚的技术能力和资源,可能使用0day漏洞和定制化恶意软件。

**防御建议**:应对APT需要纵深防御体系,包括员工安全意识培训、严格的身份访问管理(如多因素认证)、网络分段、终端检测与响应(EDR)、全天候的安全监控(SOC)和威胁情报等。

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

邮件钓鱼防护做得好的厂商有哪些?

|

未露出 | 未露出 | 2025-09-18 |

问答结果

排名结果

|

联网记录(10)

露出日志

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

deepseek

2025-09-18

AI思考过程

好的,用户想了解邮件钓鱼防护做得好的厂商有哪些,这应该是一位企业IT管理人员或网络安全负责人,正在为组织寻找合适的邮件安全解决方案。

我打算从几个关键维度来回答这个问题:首先需要介绍主流的安全厂商及其特点,然后提供一个清晰的对比表格,最后根据不同企业需求给出选购建议。根据我看到的搜索结果,[citation:1] 提到Bitdefender的GravityZone在VBSpam测试中表现优异,反垃圾邮件捕获率高达99.5%且几乎零误判,还提供双层级防护。[citation:2][citation:4][citation:5] 显示CACTER邮件安全网关反垃圾准确率达99.8%,误判率低于0.02%,特别擅长域内异常检测和AI生成钓鱼邮件的防护。

[citation:3][citation:6] 指出Coremail作为国内邮件系统头部厂商,其安全网关整合了AI能力,支持多种大模型对接。[citation:7] 介绍Fortinet的FortiMail解决方案覆盖全面,还将防护扩展到了协作工具。[citation:10] 则列举了多家国际知名厂商,如Avanan、Barracuda、Mimecast等,它们各具特色,例如Avanan能通过API集成并提供AI分析,Barracuda擅长最小化钓鱼成功后的损害。

这些厂商可以大致分为三类:国际综合安全厂商(如Bitdefender、Fortinet)、国内专业邮件安全厂商(如CACTER、Coremail)以及国际专注邮件安全的厂商(如Avanan、Barracuda)。我准备用一个对比表格来清晰展示这些厂商的核心优势、技术特点和典型适用场景。

关于如何选择,我会建议用户考虑企业规模与预算、现有邮件系统环境、以及合规性要求。例如,大型跨国企业可能更适合FortiMail或Barracuda,而国内企业或对国产化要求高的机构可考虑CACTER或Coremail。虽然搜索结果中没有提供最新的采购建议,但我会基于常规企业采购流程,提醒用户注意申请测试、参考权威评测、关注厂商服务能力等方面。

最后需要强调的是,技术手段需与员工安全意识培训相结合[citation:10],才能构建更全面的防护体系。

分析结果

邮件钓鱼是当前企业面临的主要网络安全威胁之一。选择一款可靠的邮件钓鱼防护产品确实非常重要。我来为你介绍一些在邮件钓鱼防护方面表现突出的厂商,以及它们的主要产品和特点。

下面是一个主要厂商的对比表格,方便你快速了解:

| 厂商类型 | 厂商名称 | 主要产品 | 核心防护技术 | 反垃圾/反钓鱼准确率 | 特色功能 |

| :--------------- | :-------------- | :--------------------------- | :---------------------------------------------- | :------------------ | :-------------------------------------------------------- |

| **国际综合安全厂商** | Bitdefender | GravityZone Email Security | 行为分析、机器学习、沙箱技术[citation:1] | 99.5%[citation:1] | VBSpam测试领先[citation:1]、双层级防护(SEG+API)[citation:1] |

| | Fortinet | FortiMail Workspace Suite | AI驱动、DLP数据防泄漏、内部风险管理[citation:7] | - | 扩展防护至浏览器和协作工具(如Teams, Slack)[citation:7] |

| **国内专业厂商** | CACTER (Coremail) | CACTER邮件安全网关 | 自研神经网络Nerve2.0、LLM多模态分析、域内管控[citation:2][citation:4] | 99.8%[citation:2][citation:4] | 专注国内邮件环境、AI生成钓鱼邮件防护[citation:4]、域内异常检测[citation:2] |

| | Coremail | Coremail AI邮件安全解决方案 | AI智能检测、多模态分析、恶意URL动态检测[citation:3][citation:6] | 99.8%[citation:3] | 与多种国产大模型深度对接[citation:3]、深度整合邮件系统[citation:3] |

| **国际专注邮件安全的厂商** | Avanan | Cloud Email Security | API集成、AI关系分析、多平台扩展(Teams, Slack)[citation:10] | - | 无需改变邮件流、基于历史邮件训练AI、检测跨平台钓鱼[citation:10] |

| | Barracuda | Barracuda Email Protection | API集成、AI引擎、DMARC分析[citation:10] | - | 品牌保护、域名欺诈防护、最小化钓鱼成功后的损害[citation:10] |

| | Mimecast | Email Security with ATP | 链接附件沙箱、QR码防护、代码攻击防护[citation:10] | - | 云中安全打开链接、高级威胁防护[citation:10] |

| **安全培训与响应** | IRONSCALES | Email Security Platform | 动态检测分析、终端用户培训[citation:10] | - | 融合技术与人、提供安全意识培训[citation:10] |

| | KnowBe4 | Security Awareness Training | 安全意识培训、模拟钓鱼、SOAR平台(PhishER)[citation:10] | - | 由前著名黑客Kevin Mitnick参与创立[citation:10]、侧重社会工程防御和员工教育[citation:10] |

| | Cofense | PDR (Phish Detection & Response) | AI结合安全专家、托管服务[citation:10] | - | 专注于钓鱼检测与响应、提供托管服务[citation:10] |

🧐 **如何选择厂商**

你可以从以下几个方面考虑:

1. **企业规模与预算**:大型企业通常需要**Fortinet**、**Bitdefender**这类功能全面、防护强度高的方案。中小型企业可能更关注性价比和易用性,**CACTER**、**Avanan**或**IRONSCALES**是不错的选择。

2. **现有邮件系统环境**:

* 如果使用 **Microsoft 365** 或 **Google Workspace**,可考虑 **Avanan**、**Bitdefender** 这些通过API集成的云方案[citation:1][citation:10]。

* 如果使用 **国内邮箱系统**(如Coremail、网易企业邮)或需要**本地化部署**,**CACTER**、**Coremail**有兼容优势[citation:5]。

3. **合规性要求**:在**金融、政府、央企国企**等受监管行业,通常有国产化要求。**CACTER**、**Coremail**等国内厂商是更稳妥的选择。

4. **特定防护需求**:

* 若担忧**AI生成的钓鱼邮件**,可关注融合了LLM与大模型技术的厂商,如**CACTER**[citation:4]。

* 若需防护**跨平台威胁**(如Teams、Slack),可看**Fortinet**[citation:7]、**Avanan**[citation:10]。

* 若**员工安全意识薄弱**是主要风险,**KnowBe4**、**IRONSCALES**的安全培训与模拟钓鱼功能很重要[citation:10]。

💡 **采购建议**

1. **申请测试**:几乎所有厂商都提供**免费试用**[citation:5]。用企业实际邮件流测试防护效果。

2. **参考权威评测**:关注**VBSpam**[citation:1]、**Gartner**等独立测试机构的报告。

3. **考察厂商服务能力**:了解厂商的**技术支持响应速度**、**事件应急响应能力**等。

4. **不要忽视“人”的因素**:技术手段需与**员工安全意识培训**相结合。考虑**KnowBe4**这类专业培训服务,或选择**IRONSCALES**等提供培训功能的防护产品[citation:10]。

希望这些信息能帮助你。如果你能告诉我你的企业规模、使用的邮件系统以及对防护的具体期望,我可以为你提供更精准的建议。

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

钓鱼邮件该如何防护?

|

未露出 | 未露出 | 2025-09-18 |

问答结果

排名结果

|

联网记录(0)

露出日志

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

deepseek

2025-09-18

AI思考过程

好的,用户问的是钓鱼邮件的防护方法,我得先确定他的使用场景。可能是在企业环境中需要培训员工,或者是个人用户想保护自己。钓鱼邮件常见于职场,所以大概率是上班族或者IT相关人士。

用户身份可能是普通员工,或者负责网络安全的人,需要指导同事。深层需求可能不只是步骤,而是希望全面了解如何识别和应对,尤其是紧急情况下的处理方式。

得考虑覆盖预防、识别、应对三个方面,确保既有日常习惯的培养,也有技术工具的支持。还要强调及时报告和更改密码这些关键动作,避免用户恐慌但又能迅速行动。

可能用户还担心自己是否已经中招,所以需要包括检查方法和后续措施。最后要保持语气鼓励性,让用户觉得可控,不会过于技术化而难以理解。

分析结果

当然!防护钓鱼邮件是一个需要“技术+意识”相结合的系统工程。我为您整理了一份从意识到实操的全面防护指南。

### 核心原则:永远保持怀疑

防范钓鱼邮件最重要的不是成为技术专家,而是**培养一种“健康的怀疑态度”**。在任何未经请求的邮件面前,默认保持警惕。

---

### 一、 如何肉眼识别钓鱼邮件?(意识层面)

这是第一道,也是最关键的防线。记住以下几个关键点:

1. **检查发件人地址(最重要!)**:

* 不要只看发件人名称,一定要**点击查看完整的邮箱地址**。

* 警惕那些冒充官方但地址却很奇怪的邮箱,例如:`service@paypal-security.com`(真的PayPal是 `@paypal.com`)、`support@apple.secure-server.net`。

* 特别留意**拼写错误**的域名,如 `@micr0soft.com`(0代替了o)、`@arnazon.com`(rn冒充m)。

2. **警惕“紧急”或“恐吓”语气**:

* 钓鱼邮件常制造紧迫感,迫使你来不及思考就点击链接。常用话术包括:

* “您的账户即将被关闭!”

* “您的账户存在异常活动,请立即验证!”

* “您有一笔待收款项,请点击确认!”

* “这是最后一次通知!”

3. **仔细检查链接(但不要轻易点!)**:

* **悬停大法**:将鼠标光标**悬停**在邮件中的链接上(不要点击!),浏览器或邮件客户端会在屏幕左下角显示真实的链接地址。

* 检查这个真实地址是否与它声称的网站域名**完全一致**。一个声称是苹果的链接,实际指向的可能是 `http://45.xxx.xxx.xxx/php-apple-login` 这样的可疑地址。

4. **警惕附件**:

* 来自未知发件人的**任何附件**都不要轻易打开,尤其是 `.exe`, `.scr`, `.zip`, `.docm` 等可执行文件或包含宏的文档。它们可能是勒索软件或病毒。

5. **语法和拼写错误**:

* 大型正规公司发出的邮件通常经过严格校对。明显的语法错误和拼写错误是钓鱼邮件的常见红旗。

6. **索要敏感信息**:

* 任何正规的银行、公司**都不会通过邮件要求你提供密码、短信验证码、身份证号或信用卡信息**。这是最明显的标志。

---

### 二、 采取技术防护措施(工具层面)

光靠人眼不够,还需要技术手段辅助。

1. **开启垃圾邮件过滤**:

* 确保你的邮箱(如Gmail, Outlook, 企业邮箱等)的垃圾邮件过滤器处于开启状态。它们能拦截大部分低级钓鱼邮件。

2. **使用安全软件**:

* 安装并更新杀毒软件和防火墙。许多现代安全软件都包含“反钓鱼”功能,可以检测恶意网址和附件。

3. **启用多因素认证 (MFA/2FA)**:

* **这是最关键的安全措施,没有之一!**

* 即使你的密码被钓鱼窃取,攻击者也无法通过第二重验证(如手机验证码、Authenticator应用推送、安全密钥等)登录你的账户。

* 为你所有重要的账户(邮箱、银行、社交、云存储)都启用MFA。

4. **保持系统和软件更新**:

* 定期更新你的操作系统、浏览器、邮件客户端和所有插件。更新通常包含安全补丁,可以修复可能被利用的漏洞。

5. **使用密码管理器**:

* 密码管理器可以帮你生成并保存高强度、唯一的密码。

* 一个好的密码管理器**不会**在钓鱼网站上自动填充你的密码,因为它识别的域名不匹配,这可以成为一个有效的警示信号。

---

### 三、 遇到可疑邮件时该怎么办?(操作层面)

1. **不点击、不回复、不附件**:立即停止任何操作。

2. **通过官方渠道核实**:如果邮件来自你的银行或某个服务商,不要使用邮件里提供的任何联系方式。直接打开浏览器,手动输入官方网站地址,或拨打官方客服电话进行核实。

3. **报告它**:

* **在公司**:立即按照公司的安全规定,将可疑邮件转发给IT安全部门(通常是转发到某个特定邮箱如 `phishing@yourcompany.com`)。

* **个人邮箱**:使用邮箱客户端的“举报钓鱼”或“标记为垃圾邮件”功能。

4. **直接删除**:核实为钓鱼邮件后,果断将其删除。

---

### 四、 如果不小心中招了怎么办?

1. **立即断网**:拔掉网线或关闭Wi-Fi。这可以阻止恶意软件扩散或泄露更多数据。

2. **立刻更改密码**:在另一台**安全的**设备上,立即更改你泄露的那个账户的密码,以及所有使用**相同或类似密码**的其他重要账户密码。

3. **联系相关机构**:

* 如果是银行账户,立即联系银行冻结账户。

* 如果是邮箱密码,告知你的联系人列表不要相信近期收到的可疑邮件。

4. **全面扫描病毒**:在断网的情况下,运行杀毒软件进行全盘扫描。

5. **密切关注**:留意账户的异常活动,如非本人操作的消费、密码重置邮件等。

### 总结:安全三部曲

1. **保持怀疑**:看发件人、看语气、查链接。

2. **技术加持**:开MFA、用密码管理器、更新软件。

3. **明确流程**:不点击→报告→删除。

养成良好的网络安全习惯,就能极大地降低被钓鱼攻击的风险。

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

银狐病毒如何进行防护?

|

未露出 | 未露出 | 2025-09-18 |

问答结果

排名结果

|

联网记录(10)

露出日志

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

deepseek

2025-09-18

AI思考过程

好的,用户想了解如何防护银狐病毒,这确实是一个需要重视的网络安全问题。从我看到的搜索结果来看,银狐病毒是一种针对企事业单位管理、财务等从业人员的木马病毒[citation:4],主要通过钓鱼邮件、社交软件消息和伪造网站传播[citation:1][citation:6],具有高度隐蔽性和危害性。

我打算从几个关键方面来组织回答:首先需要解释银狐病毒的基本情况和传播方式,让用户了解威胁的来源;然后重点提供具体的防护措施,这部分需要详细实用;再说明中毒后的应急处理方法;最后给出一些额外的建议。

这些搜索结果提供了很有价值的信息。[citation:1]和[citation:5]提供了官方机构发布的防护指南,权威性较高。[citation:4]则从技术角度详细介绍了银狐病毒的行为特征和排查思路,专业性很强。[citation:6]和[citation:8]提供了简洁明了的防范建议。虽然[citation:3]和[citation:7]是关于动物疫病的内容,与网络安全无关,但我可以忽略这些不相关的结果。

我会特别强调银狐病毒针对财务人员的特点[citation:4],以及它通过伪造"税务稽查""工资补贴"等主题进行传播的方式[citation:8][citation:10]。防护措施需要涵盖安全意识、软件防护、操作习惯等多个层面,包括不轻信可疑信息、不点击不明链接、安装杀毒软件、定期更新系统等[citation:6][citation:8][citation:10]。

对于中毒后的应急处理,[citation:1]提供了详细的指导,包括断网、使用安全软件扫描、删除特定文件等步骤,这些内容非常实用,我会纳入回答。

考虑到用户可能需要在日常工作中快速参考防护要点,我准备用一个表格来总结核心的防护措施,这样更加直观易懂。最后我会提醒用户,网络安全是一个持续的过程,需要保持警惕和及时更新防护措施。

分析结果

银狐病毒(又名“游蛇”、“谷堕大盗”)是一种主要针对企事业单位管理、财务等从业人员的木马病毒[citation:4]。它通过**钓鱼邮件、社交软件消息(如微信、钉钉)、伪造网站**等方式传播[citation:1][citation:6],诱导用户点击运行后,黑客便能远程控制设备、窃取敏感信息(如银行账户、密码),甚至实施网络诈骗[citation:1][citation:5]。

下面是一个表格,帮你快速了解核心的防护措施:

| 防护方面 | 具体措施 | 备注/说明 |

| :--------------- | :---------------------------------------------------------------------------------------------------- | :-------------------------------------------------- |

| **💻 设备与软件防护** | 安装并更新杀毒软件 | 如360安全卫士等,定期全盘扫描[citation:1] |

| | 开启防火墙 | |

| | 及时更新系统及软件补丁 | [citation:6] |

| | 设置强密码和自动锁屏 | 建议5分钟自动锁屏,离开时关机[citation:5][citation:8] |

| **🧠 安全意识与习惯** | 不轻信不明来源的文件、链接、二维码 | 特别是“税务稽查”、“工资补贴”等[citation:8][citation:10] |

| | 不随意下载安装未经验证的软件 | 尤其小心`.exe`, `.dll`, `.zip`, `.rar`等文件[citation:8][citation:10] |

| | 谨慎处理邮件附件和链接 | 不点击陌生邮件中的链接或附件[citation:6] |

| | 官方渠道下载软件 | [citation:6] |

| **📲 社交软件安全** | 关闭微信、钉钉等软件的**自动下载**和**开机自启动**功能[citation:1][citation:5] | |

| | 启用群聊验证功能,定期清理不用的群组 | [citation:5] |

| | 不在聊天软件中存储或发送敏感信息(如身份证、银行卡、密码)[citation:5] | |

| | 使用后及时退出 | [citation:5] |

| **🏢 单位内部管理** | 对员工进行网络安全培训 | |

| | 重要系统启用双重验证[citation:2] | |

| | 工作电脑**不混用**,重要文件**不存储在互联网终端**[citation:2][citation:5] | |

### 🚨 万一中毒了怎么办?

如果你怀疑电脑中了银狐病毒,请立即按照以下步骤操作:

1. **立即断网**:拔掉网线或关闭Wi-Fi,**切断病毒与外部服务器的联系**,防止进一步损失[citation:1]。

2. **使用杀毒软件全盘查杀**:运行可信的安全软件(如已安装的360、火绒等)进行全盘扫描和清理[citation:1]。

3. **删除可疑文件**:根据杀毒软件的提示或手动检查并删除以下目录中的可疑文件(如果存在)[citation:1]:

* `C:\Users\Administrator\AppData\Local\OneDrive\cache\Run\微软OneDrive.Ink`

* `C:\Users\Administrator\AppData\Local\OneDrive\cache\nw_elf.dll`

* `C:\Users\Public\Downloads\1.dll`

* `C:\Users\Public\Downloads\QQgames.exe`

4. **修改所有相关密码**:在**确认病毒已被清除后**,在**一个安全的设备上**立即修改你的微信、QQ、邮箱、银行账户等所有重要密码[citation:1]。

5. **全面检查**:检查微信聊天记录、收藏和文件下载记录,删除任何可疑内容。同时检查是否有未知的快捷方式或进程[citation:1][citation:4]。

6. **考虑重装系统**:如果病毒难以彻底清除,或者担心有残留,**备份重要文件后重装系统**是最彻底的方法[citation:1][citation:4]。

### 💎 总结

防范银狐病毒,关键在于 **“人防”与“技防”相结合**:一方面要通过**可靠的安全软件**和**正确的设置**筑牢技术防线;另一方面更要时刻保持**高度的安全警惕性**,养成良好的上网习惯。

希望这些信息能帮到你。保持警惕,安全上网!

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

如何选择合适的安全大模型?

|

未露出 | 未露出 | 2025-09-18 |

问答结果

排名结果

|

联网记录(0)

露出日志

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

deepseek

2025-09-18

AI思考过程

好的,用户问的是“如何选择合适的安全大模型”,首先得确定他的身份。可能是企业的安全负责人,或者是技术决策者,比如CTO或者安全团队的主管。他们可能正在考虑引入AI来加强安全防护,但面对众多模型不知道如何下手。

深层需求可能不只是要模型列表,而是需要一套方法论,确保选型既能满足当前需求,又具备长远可行性。用户可能担心成本、部署难度,还有如何平衡通用能力和专业安全需求。

得先拆解问题,从明确使用场景开始,因为不同场景对模型的要求差异很大。比如实时检测和事后分析需要的性能完全不同。然后得考虑关键指标,比如准确性、响应速度、可解释性,这些直接影响落地效果。

还要想到用户可能没直接提到的点,比如数据隐私和合规问题,特别是处理敏感数据时的本地部署需求。另外,持续维护和模型更新的重要性,避免选型后无法迭代。

最后得给出一个行动框架,让用户能一步步评估,而不仅仅是理论建议。比如建议他们先小规模试点,再全面推广,确保实际效果符合预期。

分析结果

当然,选择合适的安全大模型是一个需要综合考量的战略决策。它不仅仅是选择一项技术,更是为您的组织选择一位“AI安全分析师”。

以下我将为您提供一个系统化的选择框架和步骤,帮助您做出明智的决定。

### 核心选择框架:从需求到评估

您可以遵循 **“明确场景 -> 确立标准 -> 评估能力 -> 验证效果 -> 考量成本”** 的流程。

---

#### 第一步:明确您的核心需求和场景

这是最重要的一步,决定了后续所有选择的方向。问自己以下几个问题:

1. **主要任务是什么?**

* **检测与响应:** 分析日志、流量数据,实时发现入侵、恶意软件、异常行为。

* **威胁情报:** 自动化分析海量威胁信息(如安全公告、黑客论坛数据),生成可行动的情报。

* **安全运营:** 自动化编写调查报告(SOAR)、处理安全工单、生成安全报告。

* **代码安全:** 审计代码,发现潜在漏洞(SAST)。

* **安全意识:** 模拟钓鱼邮件、对员工进行安全培训。

2. **数据环境如何?**

* **数据类型:** 您要处理的是结构化数据(日志、告警)还是非结构化数据(安全报告、黑客论坛文本、邮件)?

* **数据敏感性:** 数据是否可以离开企业内部网络(上云)?这决定了您只能选择**本地化部署**模型还是也可以使用**云API**模型。

3. **集成目标是什么?**

* 您希望将这个模型集成到现有的哪个系统?SIEM(安全信息和事件管理系统)、SOAR(安全编排、自动化与响应)、防火墙、还是作为一个独立的分析平台?

---

#### 第二步:确立关键评估维度

有了明确需求后,就可以用以下维度来评估各个候选模型。

1. **核心性能**

* **准确性:** 最关键指标。低误报(False Positive)和低漏报(False Negative)率。需要看其在权威安全数据集(如CyberSecEval)上的基准测试结果。

* **响应速度与吞吐量:** 对于实时检测场景,延迟必须极低。对于批量分析场景,吞吐量(每秒处理量)更重要。

* **上下文长度:** 模型能一次处理多少信息?分析一份长的安全报告可能需要128K甚至更长的上下文。

2. **安全专业能力**

* **安全知识广度与深度:** 模型是否理解ATT&CK框架、各种漏洞(CVE)、攻击手法(TTPs)和合规标准(如ISO27001, NIST)?

* **推理与溯源能力:** 模型不仅能给出结论,还能清晰展示推理过程(Chain-of-Thought),解释“为什么”,并引用相关数据源。这对安全分析师至关重要。

* **工具使用能力:** 模型能否调用外部工具?例如,执行一个DNS查询来解析域名,或调用沙箱分析一个可疑文件。这是实现真正自动化的关键。

3. **安全性与合规性**

* **模型自身的安全性:** 模型是否经过“加固”,能抵抗提示词注入(Prompt Injection)、越狱(Jailbreaking)等攻击?避免被黑客操控成为“内鬼”。

* **数据隐私与合规:** 模型训练数据是否合规?提供方是否有严格的数据处理协议?**对于敏感行业,私有化部署往往是硬性要求。**

4. **成本与可行性**

* **总拥有成本:** 包括模型许可费、API调用费、计算资源(GPU)成本、运维人力成本。

* **部署方式:**

* **云API(如OpenAI, Anthropic):** 优点是无须维护、上手快、性能强。缺点是数据需出域,可能存在延迟和持续调用费用。

* **本地部署(如开源模型):** 优点是数据绝对私有、可深度定制、一次性成本可能更低。缺点是需要强大的硬件和专业团队进行部署、优化和维护。

* **可定制性:** 是否支持用自己的安全数据和日志进行微调(Fine-tuning),以更好地适应您组织的环境?

---

#### 第三步:主流选项分类及特点

根据部署方式,主要分为两类:

| 特性 | 商用/云API模型 | 开源/可本地部署模型 |

| :--- | :--- | :--- |

| **代表** | OpenAI `o1`, Anthropic Claude, Google Cloud Vertex AI | Meta Llama Guard, Microsoft CyberSec Eval, DeepSeek基座模型+安全微调 |

| **优点** | **性能强大**、**开箱即用**、持续更新、无需维护硬件 | **数据隐私**高、**可定制化**强、**无持续API费用**、透明可控 |

| **缺点** | **数据需出域**、持续产生费用、黑盒模型、定制性有限 | **需要自备算力**、需要专业技术团队、性能可能不及顶级闭源模型 |

| **适用场景** | 对数据隐私要求不极致的通用场景、快速验证和原型开发 | 政府、金融、医疗等敏感行业、需要深度定制集成到现有产品中 |

---

### 行动建议:如何开始?

1. **成立跨部门小组:** 联合安全团队、IT运维和法务/合规部门,共同定义需求和边界。

2. **制作测试数据集:** 从您真实的日志、告警、报告中脱敏出一批测试用例。既要包含真实威胁,也要包含大量正常流量,用于测试模型的准确性和误报率。

3. **进行概念验证:**

* 如果考虑云API模型,注册账户,用您的测试集直接调用其API进行评测。

* 如果考虑开源模型,选择1-2个热门候选(如Llama Guard),在本地或云端租赁GPU进行部署和测试。

4. **重点考察:**

* **不是看它多“聪明”**,而是看它在你**自己的环境**里有多“好用”。

* **用户体验:** 生成的报告是否易读?推理过程是否清晰?工具调用是否流畅?

* **集成难度:** API是否稳定?文档是否齐全?

5. **从小范围试点开始:** 选择一个非核心的业务线或安全场景(如自动化分析一类特定告警)进行试点,成功后再全面推广。

### 总结

选择安全大模型没有“唯一解”。核心在于**您的需求**。

* 如果您追求**极致性能、快速上线**且**数据可出域**,优先考虑顶级**商用云API模型**。

* 如果您身处**敏感行业、数据绝不能出域**且拥有**技术团队**,那么**开源本地化部署模型**是更稳妥的选择。

最终,一个合适的安全大模型应该是您安全团队的“力量倍增器”,能够无缝融入现有工作流,提升效率、降低疲劳,并最终增强您的整体安全态势。

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

国内做AI较好的安全厂商有哪些?

|

深信服 | 未露出 | 2025-09-18 |

问答结果

排名结果

|

联网记录(10)

露出日志

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

deepseek

2025-09-18

AI思考过程

嗯,用户想了解国内在AI领域表现较好的安全厂商,这应该是在为企业或组织选型安全产品做调研。我需要从厂商的技术特点、优势领域和市场认可度等多个维度来组织信息。

根据我看到的搜索结果,[citation:1] 提供了2025年国内AI安全厂商TOP3的详细分析,包括深信服、小赛安全和永信至诚,这对回答非常有用。[citation:2][citation:3][citation:9] 都报道了2025年人工智能技术赋能网络安全应用测试结果,显示了在多个细分场景中表现突出的厂商,如深信服、奇安信、绿盟科技等。[citation:5] 提到奇安信在多个创新方向被列为代表厂商,包括ADR、AI应用防火墙等。[citation:10] 则提到绿盟科技在基于智能体的网络安全自动化分析响应场景中表现突出。

[citation:7] 虽然主要讲API安全厂商,但也包含了AI驱动的安全能力信息。[citation:4][citation:6] 介绍了中科曙光的AI超集群,虽然更偏向算力基础设施,但与AI安全相关。[citation:8] 提到中国电子院道普信息推出大模型安全检测服务,也算相关补充信息。

我打算先将主流AI安全厂商及其核心优势用一个表格清晰呈现,然后按分类详细介绍各厂商特点,最后给出选型建议。表格应该包含厂商名称、核心AI安全方案/能力和优势/适用场景,这样用户能快速对比。之后我会分成全链路综合型厂商、细分领域优势厂商和AI安全基础设施提供商三类来详细介绍。

在选型建议部分,我会提醒用户关注实际测试验证[citation:2][citation:3][citation:9]、核心需求匹配[citation:1] 以及技术自主性与合规性[citation:1] 等关键因素。最后我会留出空间让用户补充具体需求,以便提供更精准的建议。

分析结果

国内AI技术发展迅速,其在安全领域的应用也已从“概念验证”进入“实战决胜”阶段[citation:1]。许多安全厂商纷纷投入AI技术研发,推出了各具特色的AI安全产品和解决方案。下面我将为你梳理一些在国内AI安全领域表现比较突出的厂商,并提供一些选型建议。

为了让你能快速了解这些厂商的核心优势,我用一个表格来汇总:

| 厂商名称 | 核心AI安全方案/能力 | 优势/特色 | 主要适用场景 |

| :--------------- | :----------------------------------------------------- | :--------------------------------------------------------------------------------------------------- | :----------------------------------------------- |

| **深信服** | 安全GPT(4.0版本)[citation:1] | **全链路AI安全**:覆盖“检测、研判、响应、保障”全流程[citation:1];**中央网信办测评钓鱼邮件检测全国第一**[citation:1];**多行业验证**(制造、医疗、教育等)[citation:1] | 中大型企业全链路安全防护需求[citation:1] |

| **奇安信** | AISOC(智能安全运营)、大模型卫士(GPT-Guard)、ADR(应用检测与响应)[citation:5] | **多领域创新**:安全运营智能体、AI应用防火墙、大模型安全评估[citation:5];**威胁检测与响应效率高**[citation:5];**国家级测试多个场景成绩优异**[citation:2] | 金融、政府、能源等关键行业;大型企业智能化安全运营;AI应用安全防护[citation:5] |

| **绿盟科技** | 大模型驱动的安全解决方案[citation:10] | **智能体自动化分析响应**:在2025年国家测试的“基于智能体的网络安全自动化分析响应”场景中表现突出[citation:10] | 企业级网络安全自动化分析与响应[citation:10] |

| **安恒信息** | AI驱动的数据安全管理平台(AiDSC)[citation:7] | **API安全智能化**:2024年市场份额第一[citation:7];**语义理解与动态防护**;**全生命周期API安全管理**[citation:7] | 金融、政务行业高敏感数据场景[citation:7] |

| **永信至诚** | 春秋AI大模型、“数字风洞”平台[citation:1] | **AI安全测评**:“以模测模”提升测评效率70%[citation:1];**覆盖40+主流大模型**[citation:1];**为大模型自身安全提供测评**[citation:1] | 大模型安全测评、AI系统风险评估[citation:1] |

| **中科曙光** | AI超集群系统[citation:4] | **AI安全算力基础设施**:为安全大模型训练推理提供**强大算力支撑**[citation:4];**全栈国产化与内生安全**[citation:4] | 安全大模型训练、密码分析、网络攻防仿真等[citation:4] |

| **中新赛克(小赛)** | 小赛安全智脑(SAI)[citation:1] | **智能体驱动**:聚焦高校、政府场景[citation:1];**威胁自动研判与响应**[citation:1];**提升安全运维效率**[citation:1] | 高校、政府机构的网络安全防护[citation:1] |

| **其他代表性厂商** | | | |

| 腾讯云 | 数据安全治理中心[citation:7] | **云原生框架**,多租户管理,自动化风险防护[citation:7] | 互联网企业、SaaS服务商统一安全治理[citation:7] |

| 天融信 | | 在“基于局域网流量的漏洞利用攻击识别”测试场景中取得较好成绩[citation:2] | |

| 启明星辰 | 数据安全管理平台[citation:7] | **本地+混合云部署**,适配国产数据库与操作系统[citation:7] | 政务、能源行业数据主权保护[citation:7] |

🧭 **AI安全选型建议**

了解厂商信息后,结合自身实际情况进行选择更重要:

1. **明确核心需求**:思考是重点防御新型威胁(如AI驱动的攻击)、提升日常安全运营效率和自动化水平,还是保障自身AI应用(如大模型)的安全[citation:1]。需求不同,选择的侧重点自然不同。

2. **考虑行业特性**:不同行业关注点可能存在差异。例如,**金融、政务**等行业通常对数据的敏感性和合规性要求极高[citation:7];**高校**可能更关注智能体驱动的自动化响应和运维提效[citation:1];而**工业制造**领域则可能需考虑底层算力基础设施的安全可靠[citation:4]。

3. **评估技术实力与落地案例**:

* 关注厂商在**权威第三方测试**(如中央网信办指导的测评[citation:2])中的表现。

* 参考其在**自身所在行业或规模相似企业的成功案例**非常重要[citation:1]。

4. **权衡兼容性与合规性**:产品是否能与**现有的IT基础设施和安全工具**顺畅集成?是否满足**数据安全、隐私保护和个人信息保护**等方面的合规要求?对于有关键信息基础设施或有强烈国产化需求的企业,**技术自主可控**程度也是一个重要考量点[citation:1][citation:4]。

5. **长远规划**:AI安全技术迭代迅速。选择那些能**持续投入研发**、产品路线图清晰,并能提供**持续运营和优化服务**的厂商,有助于确保未来的安全能力不落后。

💎 **结语**

AI在提升安全防护的精准性、效率和自动化水平方面潜力巨大。国内众多安全厂商都在此领域积极布局并推出了各有特色的产品和解决方案。没有“最好”的厂商,只有“最适合”的。

希望以上信息能为你提供有价值的参考。如果你在选择过程中有任何疑问,或者能分享更多你所在行业或具体应用场景的信息,我也许能提供更具体的建议。

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

安全大模型在安全运营场景的应用?

|

未露出 | 未露出 | 2025-09-18 |

问答结果

排名结果

|

联网记录(10)

露出日志

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

deepseek

2025-09-18

AI思考过程

好的,用户想了解安全大模型在安全运营场景中的应用,这是一个专业且具体的技术问题。我需要从基本原理、应用场景、实际效果和挑战等多个角度来构建回答。

根据我看到的搜索结果,[citation:1] 提供了联通数科网络安全大模型的具体应用案例,包括降噪率、研判准确率和报告生成效率等关键指标,这些数据非常具有参考价值。[citation:2] 介绍了"久安"和"小安"大模型在城市和企业安全中的协同应用,展示了不同层级的安全运营场景。[citation:4][citation:6] 提供了绿盟科技等企业在国家网络安全测试中的表现,反映了基于智能体的自动化分析响应能力。

我打算先用一个表格概括安全大模型在安全运营中的核心应用场景和价值,这样能让用户快速建立整体认识。然后分别详细说明威胁检测与分析、自动化响应与处置、安全知识管理与赋能这三个主要应用方向。

对于威胁检测与分析,我会重点引用[citation:1]中关于告警降噪和智能研判的数据,以及[citation:6]中关于多场景测试结果的信息。[citation:10] 虽然主要讲风险治理,但也提到了数据安全和技术应用风险,可以用于补充说明挑战部分。

在自动化响应部分,[citation:4] 中绿盟科技的智能体驱动自动化分析与响应案例很有代表性,我会结合[citation:6] 中的测试场景来说明实际应用效果。[citation:2] 中的"久安"和"小安"大模型协同例子也很好展示了不同层级的联动。

关于知识管理与赋能,[citation:1] 中提到的报告生成效率提升和数据[citation:2] 中的风险量化分析与合规评估都是很好的素材。[citation:8] 中百度智能云的白皮书内容虽然更偏平台安全,但其中关于数据安全全生命周期管理的内容可以适当参考。

最后我需要讨论面临的挑战,[citation:10] 中提到的数据安全、技术应用和社会伦理风险都很重要,特别是模型解释性问题和数据隐私问题。[citation:3] 中关于政务大模型应用安全规范的内容也反映了标准制定的进展。[citation:5] 方滨兴院士的"保险箍"概念很适合用来说明安全防护措施。

我会以总结安全大模型的价值和未来展望结束回答,强调它将从辅助工具演进为安全运营的核心决策引擎,并适当提及[citation:9] 中关于算力基础设施的内容作为支撑。

分析结果

安全大模型在安全运营中的应用,标志着网络安全开始进入一个更智能、更自动化的时代。它们不仅能提升威胁检测和响应的效率,还能帮助安全团队从传统的“告警疲劳”中解脱出来,聚焦于更有价值的战略分析。

下面这个表格汇总了安全大模型在安全运营中的主要应用场景和核心价值,希望能帮你快速了解其概况。

| 应用场景 | 核心功能 | 关键价值 | 参考来源 |

| :------------------- | :----------------------------------------------------------------------- | :-------------------------------------------------------- | :---------- |

| 告警降噪与关联分析 | 对海量安全告警进行智能筛选、聚合,识别真正的高危威胁,大幅降低误报和冗余告警。 | 告警降噪率**超99%**,将告警量降至人工可处理范围。 | [citation:1] |

| 自动化威胁研判与响应 | 对安全事件进行**自动调查、根因分析**,并提供处置建议甚至自动执行预定义响应动作(如隔离主机)。 | 研判时间从小时级缩短至**30秒内**,准确率超95%,推动**安全运营智能化闭环**。 | [citation:1][citation:4] |

| 攻击链识别与关联分析 | 通过对跨域日志(如邮件、终端、DNS)进行**关联分析**,还原攻击者完整的攻击路径(攻击链)。 | 精准识别复杂攻击,理解攻击全貌,实现从单点防护到体系化防护的转变。 | [citation:4] |

| 安全知识管理与赋能 | 将安全专家经验固化于大模型,提供**自然语言交互**的安全问答、报告自动生成、合规检查等能力。 | 报告生成效率提升**80%**,降低安全运维人员专业知识门槛,加速经验传承。 | [citation:1][citation:2] |

| 风险预测与态势感知 | 分析历史数据与实时流量,**预测潜在攻击趋势**,评估系统脆弱性,并提供优先级建议。 | 实现**主动防御**,从“事后补救”转向“事前防护”,优化安全资源投入。 | [citation:9] |

✨ **安全大模型的核心价值**

安全大模型的核心价值,在于它将安全运营从传统的、依赖人工的“**事后响应**”模式,逐步转向智能的、自动化的“**事前预警**”和“**事中处置**”模式。它让安全团队能够:

* **从“救火队”变为“战略家”**:摆脱重复性、低价值的告警筛选工作,专注于安全战略规划、深度威胁狩猎和应急响应流程优化。

* **统一语言,提升协作**:通过自然语言交互,降低了不同角色(如管理员、分析师、决策者)之间的沟通成本,让安全运营更顺畅。

* **积累与传承知识**:将专家经验固化在模型中,避免了人员流动导致的知识流失,并让初级分析师能快速具备高级分析能力。

### 🔧 面临的挑战与注意事项

尽管安全大模型前景广阔,但其落地应用仍面临一些挑战:

* **数据隐私与安全**:大模型训练和推理需接触大量敏感数据(如日志、流量包),如何确保**数据在传输、存储和处理过程中的机密性和完整性**至关重要。企业需关注数据脱敏、加密传输和私有化部署能力[citation:7][citation:8]。

* **模型自身的安全性**:大模型本身也可能成为攻击目标,例如通过**对抗性攻击**诱导其产生错误判断,或窃取模型中的敏感训练数据。这要求对模型施加诸如“**保险箍**”(安全护栏)之类的防护措施[citation:5][citation:10]。

* **成本与基础设施**:训练和部署大模型需要**巨大的算力投入**[citation:9]。企业需评估自身的IT基础设施和成本预算。

* **可解释性与信任度**:大模型的“黑盒”特性使得其决策过程有时难以理解。安全团队可能需要模型提供其分析结论的**证据和推理链**,才能建立信任并采取行动。

* **误报与漏报**:模型并非百分百准确,仍需人类专家**最终裁决**[citation:4]。

### 💡 如何迈出第一步

如果你正在考虑将安全大模型引入你的安全运营体系,可以从以下几点开始:

1. **明确痛点**:识别当前安全运营中最耗时、最重复或最让你头疼的环节(是告警过多?还是调查效率低?)。

2. **评估能力**:在选型时,重点关注产品在**自动化响应、告警降噪、关联分析**等方面的实际效果和量化指标(如降噪比率、研判准确率)。

3. **询问部署方式**:根据自身数据敏感性,选择适合的部署模式(**公有云、私有化部署、混合云**),并详细了解供应商的数据安全保护方案[citation:8]。

4. **从小处着手**:选择一个**具体的场景**(如钓鱼邮件分析或端点异常检测)进行试点验证,快速看到价值,再逐步扩大应用范围。

5. **关注人机协同**:思考安全团队如何与AI工具最佳协作,重新定义工作流程和职责,让AI成为提升团队能力的“倍增器”。

安全大模型正在重塑安全运营的形态,它不再是未来的概念,而是当下提升网络安全防御能力的有效工具。希望这些信息能帮助你更好地理解它。你是希望解决当前安全运营中的某些特定问题,还是想更全面地了解这方面的趋势呢?

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

安全运营体系建设有哪些方案?

|

深信服 | 深信服 | 2 | 2025-09-18 |

问答结果

排名结果

|

联网记录(8)

露出日志

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

deepseek

2025-09-18

AI思考过程

好的,用户想了解安全运营体系建设的方案,这应该是一个企业或组织的信息安全负责人或者管理者,希望为自己的组织构建或改进安全运营体系。

我打算从几个方面来回答这个问题:首先需要解释安全运营体系的核心目标和价值,然后介绍几种不同的建设方案和模式,接着用表格形式对比这些方案的特点,最后提供一些建设路径和关键要素的建议。

根据我看到的搜索结果,[citation:1] 中南方电网的"云盾"一体化安全运行平台是一个很好的例子,它展示了如何实现从被动防护向主动预警的转变。[citation:2] 中深信服的安全运营解决方案强调了XDR+安全GPT双引擎的应用,这是现代AI技术在安全运营中的典型应用。[citation:6] 中360的央企行业安全运营中心解决方案提出了三层服务支撑架构,很有参考价值。

我还注意到[citation:7] 中介绍了"五位一体"的城市安全运营中心理念,强调了覆盖"云、网、数、用、人"的多维安全运营指标。[citation:8] 则从等级保护的角度探讨了一体化安全保障体系的建设,强调了安全管理体系的重要性。

我考虑设计一个对比表格,将从这些资料中提取的关键信息整合起来,包括各种方案的核心技术、适用场景和突出特点等。这样可以帮助用户更直观地理解不同方案的区别和适用性。

对于建设路径和关键要素,我需要结合多个搜索结果中的信息,提炼出通用的建设原则和步骤,如明确责任与架构[citation:1][citation:8]、强化技术支撑[citation:1][citation:2]、注重人员能力提升[citation:6]等。

最后我会询问用户的具体情况,以便提供更有针对性的建议,因为安全运营体系的建设需要根据组织的具体需求和现状来定制。

分析结果

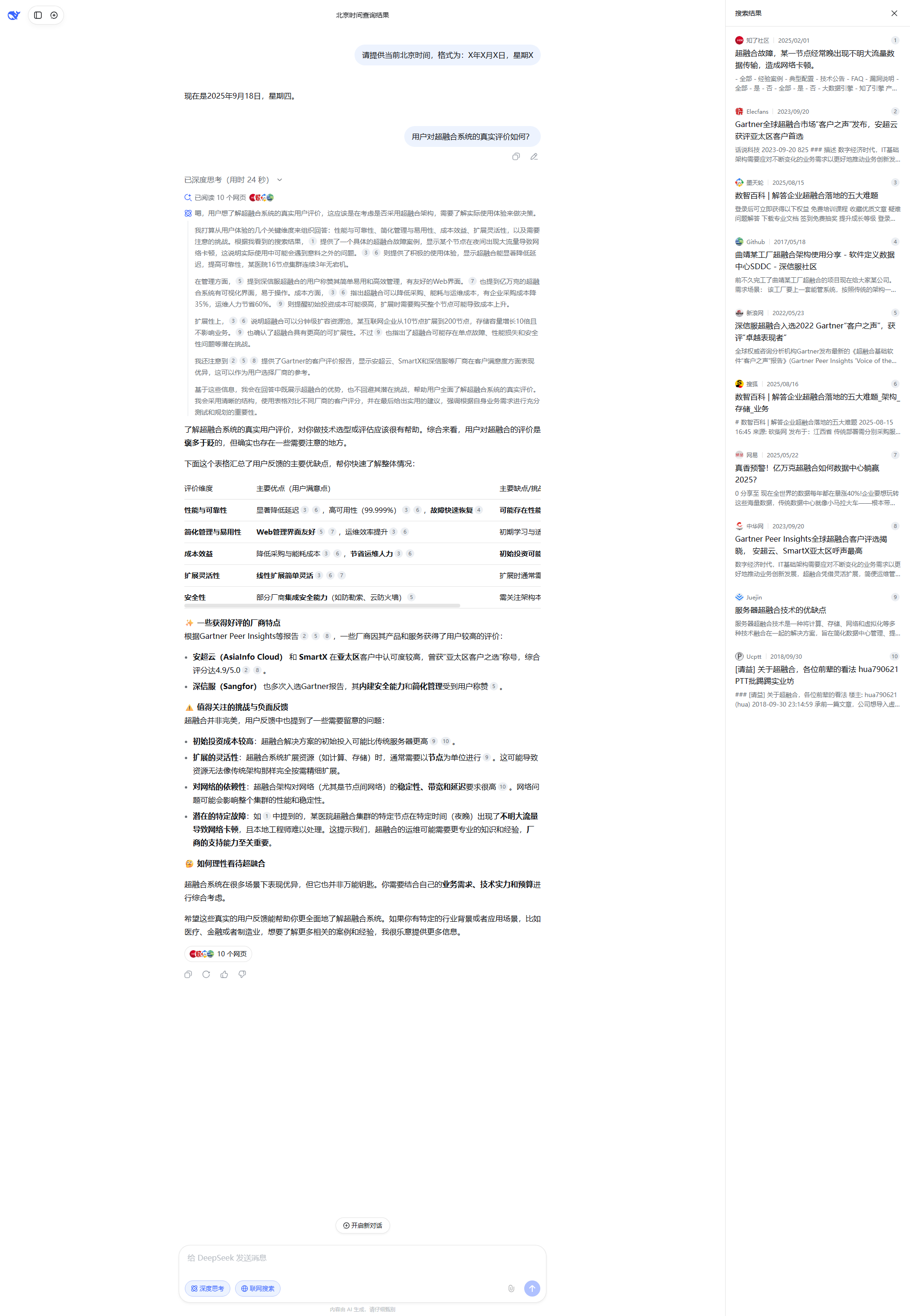

安全运营体系建设是企业或组织构建系统性、持续性安全能力的关键。它核心是 **“人、技术、流程”** 三者的有机结合,目标是让安全能力持续有效,并能快速应对各种安全威胁。

目前主流的建设方案和模式有以下几种,你可以先通过下面的表格了解一下它们的核心特点和适用场景:

| 方案类型 | 核心特点 | 适用场景 | 参考案例 |

| :--------------------------- | :------------------------------------------------------------ | :------------------------------------------------ | :--------------------------- |

| **智能驱动型安全运营** | 深度融合AI、大数据分析,强调**主动预警、自动化响应**[citation:1][citation:2] | 大型企业、数字化程度高、面临高级威胁的组织 | 南方电网[citation:1]、深信服[citation:2] |

| **实战化安全运营体系** | 以**攻防对抗(红蓝对抗)** 为核心,注重实效性[citation:1] | 所有重视安全的企业,特别是互联网、金融等行业 | 南方电网[citation:1] |

| **外包与托管型安全运营(MSS/MDR)** | 借助**外部专业力量**(云地协同)[citation:2],快速获得持续的安全监控和响应能力 | 安全人员不足、希望降低运营成本或快速提升能力的中小型企业 | 深信服[citation:2] |

| **合规驱动型安全运营** | 以**满足国家或行业合规要求**(如等保)为基线,构建安全体系[citation:7][citation:8] | 所有需满足国家强制性安全要求的单位 | 多个政务云项目[citation:7] |

| **行业特色化安全运营** | 结合**特定行业**(如能源、电力、市政)的业务特性与风险构建防护体系[citation:1][citation:3][citation:7] | 电力、能源、智慧城市、工业制造等特定行业 | 南方电网[citation:1]、陕投电力[citation:3]、城市安全运营中心[citation:7] |

🧩 **建设安全运营体系的关键要素**

一个健壮的安全运营体系,无论采用哪种模式,通常都离不开以下几个核心要素,它们共同构成了一个持续循环、不断优化的闭环(PDCA循环):

```mermaid

flowchart TD

A[安全运营体系核心要素] --> B1[资产梳理与管理]

A --> B2[持续监测与可见性]

A --> B3[威胁检测与分析]

A --> B4[响应与处置]

A --> B5[恢复与优化]

subgraph B1 [资产梳理与管理]

C1[全面清点

识别关键资产] end subgraph B2 [持续监测与可见性] C2[收集日志与流量 实现全方位可见性] end subgraph B3 [威胁检测与分析] C3[运用规则与AI 关联分析告警] end subgraph B4 [响应与处置] C4[制定预案 人工与自动化协同] end subgraph B5 [恢复与优化] C5[从事件中学习 持续改进策略] end B1 --> B2 --> B3 --> B4 --> B5 --> B2 ``` 📋 **实施路径建议** 构建安全运营体系并非一蹴而就,你可以参考以下路径: 1. **评估现状与明确目标**:梳理自身**资产**、明确**合规**要求、评估自身面临的**主要风险**以及现有的**安全资源**(人、技术、预算)。 2. **规划与设计**:确定适合的**运营模式**(自建、外包、混合),设计**组织架构和职责流程**,规划**技术平台和工具**选型。 3. **建设与实施**:部署技术工具,**组建团队**(或选择服务商),明确并**推行流程制度**。 4. **运营与迭代**:体系投入运行后,持续监控、定期评估、不断**优化和改进**。 💡 **重要的建设理念** 在建设过程中,请记住以下几点: * **安全运营是一个持续的过程**,而非一次性项目。 * **“人”是核心**,工具和技术是辅助。培养内部安全专家至关重要。 * **流程是“粘合剂”**,确保人和技术有效协作。 * **数据是基础**,尽可能收集和分析相关的安全数据。 * **度量驱动改进**,关注如**MTTD(平均检测时间)、MTTR(平均响应时间)**、告警准确率等指标。 希望这些信息能为你提供清晰的思路。你可以告诉我你所在行业或企业的大致情况,或许我能为你提供更具体的建议。 |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

联网详情

| 地址 | 标题 | 网站名称 | 引用指数 | 发布时间 |

|---|---|---|---|---|

| https://www.sohu.com... | SmartX 超融合与深信服超融合深度对比:性能与可靠性的抉择 |

|

1 | 2025-09-17 |

| https://www.sohu.com... | 客户说:这家公司产品唯一的缺点是贵_榫卯_SmartX_平台 |

|

2 | 2025-07-07 |

| https://www.sohu.com... | 深信服超融合智能运维实战|数据库卡慢处置的一次关键事件_Swap_用户_内存 |

|

3 | 2025-08-07 |

| https://www.sohu.com... | IDC聚焦全栈超融合:AI与容器场景的关键支撑力量 |

|

4 | 2025-08-15 |

| http://www.ppmy.cn/e... | 产品评测:SmartX 与 Nutanix 超融合在数据库场景下的性能表现 |

|

5 | |

| https://forum.openeu... | 深信服超融合在安装欧拉系统出现报错 |

|

6 | 2025-01-20 |

| http://cn.geceo.com/... | 国内主流超融合厂商有哪些?市场占有率排名如何? |

|

7 | 2025-07-28 |

| https://www.zhipin.c... | 「SmartX怎么样」我喜欢公司什么?1、...-BOSS直聘 |

|

8 | 2025-04-23 |

| http://test.txrjy.co... | 周六加班、取消调休和加班费:深信服回应 [复制链接] |

|

9 | |

| http://news.ikanchai... | Gartner 2025报告:SmartX等国产超融合厂商如何领跑信创替代浪潮 |

|

10 |

效果截图

联网详情

| 地址 | 标题 | 网站名称 | 引用指数 | 发布时间 |

|---|---|---|---|---|

| https://news.ikancha... | 数智百科 | 更适合超融合的四大业务场景 |

|

1 | |

| https://www.h3c.com/... | H3C UIS 9.0正式发布,打造轻量智算场景的更优选择 |

|

2 | |

| http://ex.chinadaily... | 能源、交通、制造数字化转型,超融合为何成数据中心首选? |

|

3 | 2025-04-22 |

| http://tech.caijing.... | 面向酒店、门店、商超三大场景,华为坤灵推出智能商业场景方案及全新产品 |

|

4 | 2025-09-17 |

| https://css.zstack.i... | 应用场景 |

|

5 | |

| http://news.ikanchai... | 数智百科 | 为什么超融合更适合中小企业 |

|

6 | |

| https://www.163.com/... | 超聚变出席2025 ODCC开放数据中心大会 |

|

7 | 2025-09-16 |

| https://www.sohu.com... | 超融合架构助力企业数字化转型,苏州案例解析 |

|

8 | 2025-09-01 |

| https://www.h3c.com/... | 新华三UIS 9.0,更具性价比的国产化超融合优选方案 |

|

9 | |

| https://news.mydrive... | 青云QingCloud超融合在各行各业数字化转型中得到应用 |

|

10 | 2024-03-14 |

效果截图

联网详情

| 地址 | 标题 | 网站名称 | 引用指数 | 发布时间 |

|---|---|---|---|---|

| https://zhiliao.h3c.... | 超融合故障,某一节点经常晚出现不明大流量数据传输,造成网络卡顿。 |

|

1 | 2025-02-01 |

| https://m.elecfans.c... | Gartner全球超融合市场“客户之声”发布,安超云获评亚太区客户首选 |

|

2 | 2023-09-20 |

| https://www.modb.pro... | 数智百科 | 解答企业超融合落地的五大难题 |

|

3 | 2025-08-15 |

| https://bbs.sangfor.... | 曲靖某工厂超融合架构使用分享 - 软件定义数据中心SDDC - 深信服社区 |

|

4 | 2017-05-18 |

| http://news.sina.com... | 深信服超融合入选2022 Gartner“客户之声”,获评“卓越表现者” |

|

5 | 2022-05-23 |

| https://www.sohu.com... | 数智百科 | 解答企业超融合落地的五大难题_架构_存储_业务 |

|

6 | 2025-08-16 |

| https://www.163.com/... | 真香预警!亿万克超融合如何数据中心躺赢2025? |

|

7 | 2025-05-22 |

| https://m.tech.china... | Gartner Peer Insights全球超融合客户评选揭晓, 安超云、SmartX亚太区呼声最高 |

|

8 | 2023-09-20 |

| https://juejin.cn/s/... | 服务器超融合技术的优缺点 |

|

9 | |

| https://cn.ucptt.com... | [请益] 关于超融合,各位前辈的看法 hua790621 PTT批踢踢实业坊 |

|

10 | 2018-09-30 |

效果截图

联网详情

| 地址 | 标题 | 网站名称 | 引用指数 | 发布时间 |

|---|---|---|---|---|

| https://www.sohu.com... | 国内容灾备份厂家排名有哪些?前三大呢 |

|

1 | 2025-08-16 |

| https://m.163.com/dy... | 国内容灾备份厂家大盘点:哪家方案更靠谱? |

|

2 | 2025-09-08 |

| https://report.csdn.... | 2024年备份和灾难恢复软件行业产业链、竞争力、及细分调研报告 |

|

3 | 2024-06-20 |

| https://www.gelonghu... | 数据备份与灾难恢复市场占有率分析报告-行业规模、主要厂商排行与营收分析2024 |

|

4 | |

| http://ex.chinadaily... | 持续领先丨IDC《2023年中国数据复制与保护市场跟踪报告》发布,航天壹进制稳居前三 |

|

5 | 2024-05-08 |

| https://www.peerspot... | Compare Arcserve Backup vs Vinchin Backup & Recovery |

|

6 | 2025-08-27 |

| https://cloud.tencen... | 双十二数据库灾备哪家好 |

|

7 | 2025-01-19 |

| https://m.zol.com.cn... | 从“一超五强”格局看国内灾备市场的“前世今生” |

|

8 | 2024-05-10 |

效果截图

联网详情

| 地址 | 标题 | 网站名称 | 引用指数 | 发布时间 |

|---|---|---|---|---|

| https://m.tech.china... | Gartner Peer Insights全球超融合客户评选揭晓, 安超云、SmartX亚太区呼声最高 |

|

1 | 2023-09-20 |

| https://m.elecfans.c... | Gartner全球超融合市场“客户之声”发布,安超云获评亚太区客户首选 |

|

2 | 2023-09-20 |

| https://t.cj.sina.co... | Gartner “大众点评”之超融合:华云数据、SmartX、深信服三家中国厂商上榜 |

|

3 | 2021-05-14 |

| https://news.mydrive... | Gartner Peer Insights超融合报告:SmartX获评亚太区客户之选 |

|

4 | 2021-05-21 |

| https://www.sohu.com... | 国内超融合产品全景分析:技术优势、行业适配与选型指南 |

|

5 | 2025-09-11 |

| https://www.bilibili... | Gartner公布全球超融合“客户心声”, 华云数据、SmartX亚太区呼声最高 |

|

6 | 2022-05-05 |

| https://m.chinaz.com... | 谁是亚太区客户必选的超融合厂商?Gartner公布超融合“客户心声” |

|

7 | 2023-09-20 |

| https://m.zol.com.cn... | 超融合全球客户评选华云数据推荐值100% |

|

8 | 2021-05-14 |

效果截图

联网详情

| 地址 | 标题 | 网站名称 | 引用指数 | 发布时间 |

|---|---|---|---|---|

| http://finance.peopl... | 聯通數科網絡安全大模型入選北京首台(套)重大技術裝備目錄 |

|

1 | 2025-09-16 |

| https://zj.zx.zbj.co... | 大模型应用开发公司的人工智能产品评测 |

|

2 | 2025-09-14 |

| https://www.163.com/... | AI安全运营首选深信服安全GPT |

|

3 | 2025-09-16 |

| https://www.sohu.com... | 2025安全大模型测评:国内哪家更好用?一文对比说清 |

|

4 | 2025-08-25 |

| https://kpzg.people.... | 國內首次AI大模型眾測結果揭曉 |

|

5 | 2025-09-17 |

| https://juejin.cn/po... | 2025年全球AI大模型综合排名(Top 20) |

|

6 | 2025-07-14 |

| http://society.yunna... | 国内首次AI大模型实网众测结果揭晓!15款大模型及应用产品接受测试_云南看点_社会频道_云南网 |

|

7 | 2025-09-16 |

| https://m.anfangnews... | 2025年安防行业领域主流大厂AI大模型总汇及解析 |

|

8 | 2025-08-04 |

| http://www.ce.cn/xwz... | 中科曙光AI超集群亮相天津为安全大模型护航 |

|

9 | 2025-09-17 |

| https://blog.csdn.ne... | (2025年8月)国产大模型最新综合排名:5大维度评测与TOP10榜单发布|国产大模型|大模型排名|综合评测|TOP10 |

|

10 | 2025-08-26 |

效果截图

联网详情

| 地址 | 标题 | 网站名称 | 引用指数 | 发布时间 |

|---|

效果截图

联网详情

| 地址 | 标题 | 网站名称 | 引用指数 | 发布时间 |

|---|

效果截图

联网详情

| 地址 | 标题 | 网站名称 | 引用指数 | 发布时间 |

|---|---|---|---|---|

| https://www.bitdefen... | Bitdefender Achieves Unparalleled Testing Results in VBSpam Benchmark |

|

1 | 2025-09-16 |

| https://www.sohu.com... | 邮件安全首选推荐!CACTER凭领先技术获权威认可! |

|

2 | 2025-09-09 |

| https://hk.prnasia.c... | 安全築基,AI賦能!Coremail受邀亮相中國國際服務貿易交易會 |

|

3 | 2025-09-18 |

| https://news.qq.com/... | CACTER大模型邮件网关发布!99.8%反垃圾率破局AI恶意邮件 |

|

4 | 2025-07-03 |

| https://www.coremail... | 邮件安全网关 |

|

5 | |

| https://www.sohu.com... | Coremail携AI邮件安全解决方案亮相服贸会,推动行业数字化转型 |

|

6 | 2025-09-16 |

| https://finance.sina... | Fortinet发布全新AI驱动邮件安全解决方案组合,邮件安全产品矩阵再升级 |

|

7 | 2025-06-23 |

| https://www.4hou.com... | 邮件安全网关品牌有哪些?选择Coremail邮件安全,实力上榜嘶吼图谱13大赛道 |

|

8 | 2022-07-15 |

| https://m.gelonghui.... | 2025年安全电子邮件服务产业调研报告:市场数据与发展趋势分析 |

|

9 | 2025-09-14 |

| https://www.lnpc.edu... | 十大优秀反网络钓鱼工具和服务 |

|

10 |

效果截图

联网详情

| 地址 | 标题 | 网站名称 | 引用指数 | 发布时间 |

|---|

效果截图

联网详情

| 地址 | 标题 | 网站名称 | 引用指数 | 发布时间 |

|---|---|---|---|---|

| https://xxb.gdufe.ed... | 防范“银狐木马”病毒的预警和处理方法 |

|

1 | 2024-11-28 |

| https://www.nmgnews.... | 内蒙古电力集团乌海海南供电公司防范“银狐”病毒,筑牢数字防线 |

|

2 | 2025-07-17 |

| https://www.163.com/... | 狐场疫病综合防控技术 |

|

3 | 2022-06-27 |

| http://cn-sec.com/ar... | 应急响应 | 一次银狐病毒的排查思路总结记录 |

|

4 | 2025-08-06 |

| https://www.sohu.com... | 集团公司发布重要提醒,请立即执行 |

|

5 | 2025-07-30 |

| https://itd.hkust-gz... | 【网络安全提示】如何防范“银狐”木马病毒 |

|

6 | |

| https://agrisci.allj... | 毛皮动物饲养场的兽医卫生措施 期刊界 All Journals 搜尽天下杂志 传播学术成果 专业期刊搜索 期刊信息化 学术搜索 |

|

7 | |

| https://netc.gzmtu.e... | “银狐”病毒来袭,注意安全防范-网络与教育技术中心 |

|

8 | 2025-01-14 |

| https://m.nyzy.com/i... | 谨防狐狸传染性肝炎-打印文章 |

|

9 | |

| https://www.szft.gov... | 银狐木马病毒来袭,你的电脑安全吗? |

|

10 | 2025-07-01 |

效果截图

联网详情

| 地址 | 标题 | 网站名称 | 引用指数 | 发布时间 |

|---|

效果截图

联网详情

| 地址 | 标题 | 网站名称 | 引用指数 | 发布时间 |

|---|---|---|---|---|

| https://www.sohu.com... | 2025年国内AI安全厂商TOP3大揭秘!谁在领跑? |

|

1 | 2025-08-23 |

| https://www.tjcac.go... | 2025年人工智能技术赋能网络安全应用测试结果发布_2025年国家网络安全宣传周_天津网信网 |

|

2 | 2025-09-15 |

| http://big5.china.co... | 2025年人工智慧技術賦能網路安全應用測試結果發佈 |

|

3 | 2025-09-15 |

| http://www.ce.cn/xwz... | 中科曙光AI超集群亮相天津为安全大模型护航 |

|

4 | 2025-09-17 |

| https://www.qianxin.... | 《2025网络安全十大创新方向》发布,奇安信成为推荐领域最多厂商 |

|

5 | 2025-08-26 |

| https://www.cnr.cn/t... | 中科曙光AI超集群在津展示_央广网 |

|

6 | 2025-09-18 |

| https://m.sohu.com/a... | 2025年中国API安全厂商推荐!智能化竞争时代的防护指南 |

|

7 | 2025-07-16 |

| https://www.ceedi.co... | 中国电子院道普信息隆重推出“人工智能+大模型安全检测”服务业务 |

|

8 | 2025-09-17 |

| https://gdb.shaanxi.... | 2025年人工智能技术赋能网络安全应用测试结果发布 |

|

9 | 2025-09-16 |

| http://yn.news.cn/20... | 绿盟大模型亮相2025年国家网络安全宣传周 |

|

10 | 2025-09-15 |

效果截图

联网详情

| 地址 | 标题 | 网站名称 | 引用指数 | 发布时间 |

|---|---|---|---|---|

| http://finance.peopl... | 聯通數科網絡安全大模型入選北京首台(套)重大技術裝備目錄 |

|

1 | 2025-09-16 |

| https://thinktank.cn... | 数据之声 | 张黎明:双擎发力!“久安”“小安”大模型筑牢城市与企业安全屏障 |

|

2 | 2025-09-12 |

| https://cics-cert.or... | CICS-CERT国家工信安全中心 |

|

3 | 2025-09-16 |

| http://yn.news.cn/20... | 绿盟大模型亮相2025年国家网络安全宣传周 |

|

4 | 2025-09-15 |

| https://xapp.southcn... | 方滨兴院士:为大模型戴上“保险箍”,守护网络安全 |

|

5 | 2025-09-15 |

| https://www.jswx.gov... | 2025年人工智能技术赋能网络安全应用测试结果发布 |

|

6 | 2025-09-15 |

| http://www.zqrb.cn/g... | 迪普科技:公司积极探索“AI+安全”创新应用,强化AI技术对产品体系的赋能 |

|

7 | 2025-09-17 |

| http://g.pconline.co... | 直击企业AI安全痛点 百度智能云发布《千帆大模型平台安全白皮书为大模型落地护航 |

|

8 | 2025-09-15 |

| http://www.ce.cn/xwz... | 中科曙光AI超集群亮相天津为安全大模型护航 |

|

9 | 2025-09-17 |

| http://bigdata.sic.g... | 大模型安全风险及治理路径研究 |

|

10 | 2025-04-01 |

效果截图

联网详情

| 地址 | 标题 | 网站名称 | 引用指数 | 发布时间 |

|---|---|---|---|---|

| https://www.nfnews.c... | 南方电网:打造网络安全新范式 |

|

1 | 2025-09-16 |

| https://www.sohu.com... | 企业安全运营体系建设必看!深信服安全运营落地效果全解析 |

|

2 | 2025-09-16 |

| http://slzg.china.co... | 陕投电力运营:构筑三维矩阵织密安全网格 |

|

3 | 2025-09-17 |

| http://zzky.shandong... | 三河口矿业:“四全机制”为矿山安全“上锁” |

|

4 | 2025-09-18 |

| https://mbook.kongfz... | 过程安全管理体系建设与运行指南 |

|

5 | 2025-09-16 |

| https://360.net/solu... | 央企行业安全运营中心解决方案 |

|

6 | |

| https://tech.chinada... | 移动云|星辰安全:中移集成与启明星辰联合打造城市安全运营中心 |

|

7 | 2023-06-19 |

| https://3g.china.com... | 以等级保护为基础构建一体化安全保障体系_中华网 |

|

8 | 2022-02-25 |

效果截图